念のためおさらい!ランサムウェアとはなにか?

まずは、ランサムウェアの基本についておさらいから。ランサムウェアはマルウェアの一種で、感染した端末などのデータを暗号化し、身代金を要求するものです。かつては不特定多数を狙ったものが多く見られましたが、近年は特定の企業を狙って攻撃するものが増加。大手企業のグループ企業や取引先を狙う「サプライチェーン攻撃」も見られ、大きなニュースにもなっています。

実際、IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威 2022」では、ランサムウェアによる被害が組織向け脅威の1位に!前年に続いて2年連続の1位となっており、被害の大きさがうかがえます。

組織向け「情報セキュリティ10大脅威 2022」

- 1位:ランサムウェアによる被害(1位)

- 2位:標的型攻撃による機密情報の窃取(2位)

- 3位:サプライチェーンの弱点を悪用した攻撃(4位)

- 4位:テレワークなどのニューノーマルな働き方を狙った攻撃(3位)

- 5位:内部不正による情報漏えい(6位)

- 6位:脆弱性対策情報の公開に伴う悪用増加(10位)

- 7位:修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)(NEW)

- 8位:ビジネスメール詐欺による金銭被害(5位)

- 9位:予期せぬIT基盤の障害に伴う業務停止(7位)

- 10位:不注意による情報漏えいなどの被害(9位)

情報セキュリティ10大脅威2022:https://www.ipa.go.jp/security/vuln/10threats2022.html

※()内は昨年順位

進化するランサムウェアにどう対策するか?

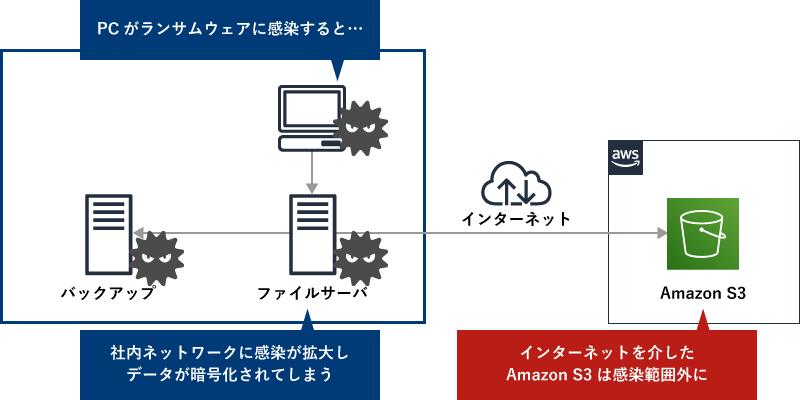

「感染した端末のデータを暗号化する」だけでも厄介なランサムウェアですが、最近はさらに攻撃手法が進化。端末が接続するネットワーク内で感染を広げ、ほかの端末やファイルサーバなどのデータまで暗号化するものも。ファイルサーバの感染対策としてバックアップ……となりますが、このバックアップデータまで暗号化するものまで登場。ちょっといい加減にしてほしくなります。

ランサムウェア対策として、警察庁がまとめたものが公開されていますが、やはり「知らないメールを開かない・URLにアクセスしない」「ウイルス対策ソフトは常に最新に更新する」「OSアップデートを欠かさずおこなう」などの基本が大切。あとは、VPN機器・ネットワーク機器、リモートデスクトップなどの認証情報を“適切に”管理しましょう、というところです。

対策しても100%は防げない。ランサムウェア感染からデータを守る方法

基本の対策を頑張っても、「100%防ぐのは難しい」と言われているのが、今のランサムウェア。万が一感染してしまったときに備えて、バックアップなどの用意は必須。でも、バックアップも暗号化されちゃうんでしょ……?というところで、バックアップの取り方には気を付ける必要があります。

前回のコラム「中小企業のファイルサーバ バックアップ事情。どこまで、どうすればいい?」でも取り上げたのですが、バックアップには「同一拠点内でのバックアップ」「別拠点へのバックアップ」「クラウドへのバックアップ」と3段階あります。ランサムウェアは通常プライベートネットワーク内で感染を広げていくので、ランサムウェア対策としてのバックアップを考えるならば、感染リスクのある端末とは別のネットワークへのバックアップが必要に。そこで有効になるのが、「クラウドへのバックアップ」で、AWSならばオブジェクトストレージ「Amazon S3」へとバックアップすることでランサムウェアの感染範囲外となり、ランサムウェア感染時にもデータを守ることができます。

ランサムウェア対策として有効なAmazon S3

もちろん、「インターネット経由でアクセスしておけば100%安全」ということはないので、簡単なパスワードを使わない、など基本的な対策はしっかりしておきましょう。

ランサムウェア対策として有効なAmazon S3へのバックアップを手軽に実現

バックアップデータをAmazon S3に保管することで、対策を実現できる……とはいえ、いざ実現するとなると「同一拠点で外付けHDDにバックアップ」的なものと比べてハードルが高いことは否めません。そこでお勧めしたいのが、ソニービズネットワークスが提供するクラウドバックアップ付きファイルサーバ(NAS)構築パッケージです。オンプレミスに、ファイルサーバとして利用するNASを構築するところから、クラウド(Amazon S3)環境の用意からバックアップ設定までまとめて対応。コストも手間もなるべく抑えて、セキュリティ対策強化&DR/BCP対策まで実現できます。

ファイルサーバ自体はオンプレミスに設置するので、とにかく導入のハードルが低く、「AWS移行したかったけれどコスト的に難しくて」というケースや、「AWSは気になっていたけれど、はじめるきっかけがなかった」というケースにもお勧め。気になる方はぜひお問い合わせください。

<補足の解説>Amazon S3は“別ネットワーク”ってどういうこと?

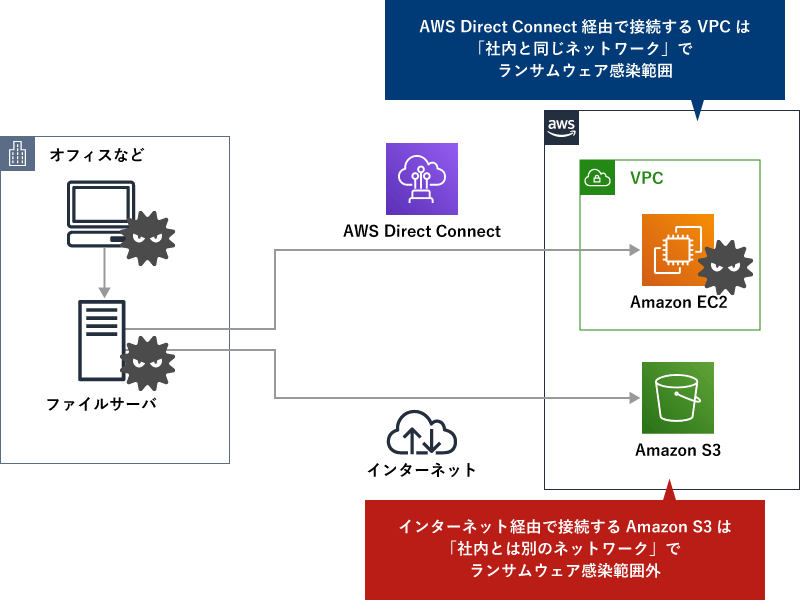

さて、最後に改めて、「Amazon S3は別ネットワークだからランサムウェア対策として有効」についてもう少し詳しく解説しておきます。

まず、業務システムなどをAWSに構築する場合は、オフィスからAWSまでAWS専用線接続サービス「AWS Direct Connect」などセキュアなネットワークで接続することをお勧めしています。ですが、AWS Direct Connectで接続したVPCは「社内と同じネットワーク」になるんです。つまり、VPC内のEC2インスタンスなんかはランサムウェアの感染範囲、ということ。

ですが、Amazon S3はVPCの外で提供されるサービスで、AWS Direct Connectの回線を用意していても、インターネット経由で利用するのが基本。「社内とは別のネットワーク」ということになり、ランサムウェアの感染リスクを抑えられる、というワケです。

社内からAWS環境へのネットワーク

もうひとつ、実は「AWS PrivateLink」というものを使って、Amazon S3までプライベートネットワークで接続する方法もあります。この場合、社内に設置したサーバと同様の感染リスクが出てくるので、なにを優先し、どう構築するのがよいのか、きちんと検討しましょう。

ランサムウェアは対策が必要とはわかっていても、どこから手を付ければよいのか悩ましく、腰が重くなりがちなもの。ただ、いざ被害に遭ってから焦っても、こればかりはどうにもなりませんし、中小企業も例外なくターゲットになっている今、「うちには関係ないし」とも言っていられない状況……。そのなかでは先ほどご紹介した「オンプレミスのNAS(ファイルサーバ)をAmazon S3にバックアップするパッケージ」は最初の一歩としてかなり取り入れやすいかと思います。早めになんか対策しないとな……という方は、ぜひご検討ください!