サイバー攻撃とは?

サイバー攻撃とは、パソコンやサーバーなどのデータを抜き取ったり、破壊したりする攻撃のことです。サイバー攻撃は不特定多数を標的にするものから、特定の個人や組織を狙うケースもあります。サイバー攻撃により外部から重要な情報にアクセスされてしまうと、さまざまなトラブルに発展するリスクがあります。

- 高速で安定したネットワークを、抜群のコストパフォーマンスで

サイバー攻撃の歴史・変遷

初めてサイバー攻撃が行われたのは、インターネットが生まれてから間もない1988年です。プログラムの「モリスワーム」がインターネットを介して複数のパソコンに感染し、大きな被害が発生しました。

1990年代になると、スパムメールやスパイウェアも登場します。さらに、2000年代には、標的型メールやフィッシング、2010年代にはランサムウェアやネットバンキングの不正送金などの被害も目立つようになりました。サイバー攻撃の手口はますます巧妙化するとともに、特定の組織や企業を狙ったものなど、攻撃対象が明確なものが増加しています。

- 高速で安定したネットワークを、抜群のコストパフォーマンスで

警察庁が発表した2020年のサイバー犯罪動向・件数とは?

2020年10月1日、警察庁が2020年上半期におけるサイバー空間の脅威の情勢に関する分析結果を発表しています。詳しい内容について、以下で解説します。

1.医療機関などを狙った新型コロナウイルス関連の事例の続出

警察庁は、国内外の医療機関や研究機関などが標的となったサイバー攻撃を確認しています。特に、新型コロナウイルス感染症に関連したサイバー犯罪が疑われる事案は、2020年6月末までに608件も把握されています。そのうち、詐欺は286件、不審メール・不審サイトは115件です。

この現状に対し、警察庁は国内の製薬事業者に対し注意を呼びかけているほか、不審メールや悪質なショッピングサイトに関して、Webサイトなどを通じて注意喚起も行っています。

2.IoT機器を攻撃対象とするサイバー犯罪の増加

最近のサイバー犯罪では、IoT機器を対象とした攻撃が増加傾向にあります。令和2年上半期における、IoT機器に感染する不正プログラムを介したアクセスは、1日・1IPアドレスあたり547.7件でした。前年の同期は466.3件であり、100件近く増加しています。なお、分析の結果によると、攻撃の標的とされるIoT機器にも変化が生じていることが確認されています。

- 高速で安定したネットワークを、抜群のコストパフォーマンスで

サイバー攻撃はどのような目的で行われる?

ここでは、サイバー攻撃はどのような目的で行われるかについて解説します。

1.金銭目当て

サイバー攻撃のなかには、パソコンを勝手にロックし、ロックを解除する代わりに金銭を要求するものがあります。円やドルだけでなく、仮想通貨が要求される場合もあります。

2.産業スパイ(競合のスパイ)

ビジネスにおいて競合となっている相手に対し、サイバー攻撃を仕掛けるケースもあります。機密情報や顧客情報などを盗み出し、競合他社の営業を妨害したり、経営を悪化させたりする目的で行われます。

3.政治的・軍事的な目的

政府や自治体などで使用されているパソコンを標的とするサイバー攻撃もあります。盗み出した情報をもとに、政治的・軍事的な目的に活かそうとするケースです。

4.個人的な恨みなどによる犯行

サイバー攻撃を仕掛ける人のなかには、企業などその攻撃対象に対し、個人的な恨みを晴らすことを目的としている人もいます。この場合、犯人は金銭や情報が欲しいのではなく、企業の信頼を落とすなどのダメージを負わせる目的で行っています。

5.特定の思想の主張

特定の思想を主張する手段として、ハッキングを行う人もいます。そのような人々は、ハクティビストとよばれています。過去には、特定のWebサイトを攻撃し、自分たちの声明文を掲載したケースもありました。

6.自己顕示欲を満たす目的

自分自身のハッキングのスキルを世の中に知らしめたいという思いにより、サイバー攻撃を仕掛ける場合もあります。

7.愉快犯

なかには、好奇心やいたずら目的からサイバー攻撃を行う人もいます。インターネット上で公開されている無料のツールなどを用いて実践するケースがあります。

- 高速で安定したネットワークを、抜群のコストパフォーマンスで

サイバー攻撃の種類

ここでは、サイバー攻撃の種類について解説します。

1.マルウェア

マルウェアとは、悪意のあるソフトウェアを意味する「Malicious Software」の略称です。以下では、代表的なマルウェアの種類について解説します。

ワーム

単独で存在し、自らプログラムを複製していきます。そのため、他のパソコンやサーバーに感染する速度も速いです。2000~2004年頃に、さまざまな場所で感染が発覚しました。

ランサムウェア

所有者の許可なくインストールされ、デバイスにロックをかけたり、ファイルの暗号化処理をしたりします。解除の条件として金銭を要求するのが特徴的です。

バックドア(トロイの木馬)

不正なルートでコンピューターに侵入し、サイバー攻撃を仕掛けます。「トロイの木馬」とよばれるソフトウェアを送り込む方法が有名です。

2.標的型攻撃

特定のターゲットに向けて行われる標的型攻撃の種類について、以下で解説します。

DoS攻撃/DDoS攻撃

DoS攻撃とは、1台のパソコンから特定のサーバーにアクセスを集中させることで、サーバーダウンを引き起こし、不正アクセスをする手法です。これに対しDDoS攻撃は、不特定多数のパソコンから一斉に攻撃を仕掛けます。

標的型メール攻撃(フィッシングメール)

サービスの紹介や業務連絡を装ってメールを送信し、ウイルス感染を引き起こすファイルやリンクを開かせる手法です。

ゼロデイ攻撃

セキュリティのプログラムに公表されていない脆弱性がある場合に、それを悪用して攻撃する手法です。脆弱性が公表されていても、修正プログラムが公開されていなければ攻撃が可能となります。

水飲み場攻撃

水飲み場攻撃は、標的とする企業や組織がアクセスする可能性が高いWebサイトを改ざんすることで、悪意のあるソフトウェアをダウンロードさせる攻撃方法です。

3.Webサイト・アプリケーションなどの脆弱性を狙った攻撃

ここでは、Webサイトやアプリケーションなどの脆弱性を狙うサイバー攻撃について解説します。

SQLインジェクション

特定のWebサイトに不正なSQLを投入し、データベースを改ざんします。Webサイトに脆弱性がある場合は狙われやすいため、注意が必要です。

バッファオーバーフロー

OSやプログラムのバグを逆手に取り、コンピューターを不正に操作します。誤ったコードや大量のデータが送られるため、誤作動を起こしてしまいます。

クロスサイトスクリプティング(XSS)

Webサイトにスクリプトを埋め込み、Cookieが不正に送信されるようにします。その結果、ショッピングサイトでなりすましによる決済が行われる恐れがあります。

セッションフィクセーション(セッションID固定化攻撃)

あるセッションIDを強制的に使用させることで、ターゲットのアクセスを乗っ取ります。安全そうに見えるWebサイトでも攻撃される場合があるため、ユーザーは注意しなければなりません。

4.パスワードに関連する攻撃

ここでは、パスワードに関連する攻撃について解説します。

パスワードリスト攻撃/アカウントリスト攻撃

別のWebサイトから入手したIDとパスワードをリスト化し、他のWebサイトでのログインに使用する手法です。同じIDやパスワードを使いまわしていると、被害に遭う可能性があります。

ブルートフォース攻撃/リバースブルートフォース攻撃

ブルートフォースアタック(総当たり攻撃)は、可能な組み合わせをすべて試し、パスワードを当てるサイバー攻撃です。リバースブルートフォース攻撃は、IDを次々と変えてログインを図り不正アクセスする手法です。

クレデンシャルスタッフィング攻撃

インターネット上に流出したIDとパスワードを使用し、Webサイトへログインします。使いまわしているIDとパスワードが流出した場合、被害につながります。

- 高速で安定したネットワークを、抜群のコストパフォーマンスで

サイバー攻撃の2020年被害事例

ここでは、2020年に発生したサイバー攻撃の被害事例について解説します。

1.三菱電機の事例

中国の拠点で保管していた個人情報や企業情報が流出しました。この事例は、ウイルス対策管理サーバーのアップデート機能の脆弱性が狙われたゼロデイ攻撃によるものです。

2.ベルパークの事例

契約している顧客の個人情報が暗号化され、ランサムウェアによるサイバー攻撃を受けた事実が明らかになりました。セキュリティに脆弱性があったことが原因であると説明されています。

3.チェコ・ブルノ大学病院(新型コロナウイルス検査施設)の事例

新型コロナウイルス感染症の検査施設である、チェコのブルノ大学病院もサイバー攻撃を受けています。これにより、病院内のITシステムがシャットダウンする被害が発生しました。ランサムウェアを使用した攻撃である可能性が指摘されています。

- 高速で安定したネットワークを、抜群のコストパフォーマンスで

サイバー攻撃への組織が取るべき対策とは?

ここでは、サイバー攻撃に対して組織が行うべき対策について解説します。

1.入口対策

サイバー攻撃の入り口となりうる場所に対策を施します。たとえば、Webフィルタリング、ファイアウォール、IDS/IPS(不正侵入検知・防御システム)などが代表的です。ただし、人が誤って開封する可能性のある標的型メール攻撃などは、防ぎきれない可能性があります。

2.出口対策

感染したウイルスにより、自社の重要な情報が流出するのを防ぐ対策です。仮に、ウイルスに感染しても、出口対策を施していれば被害を抑えられる可能性があります。出口対策としては、不審なプログラムを観察する標的型攻撃対策や、データの内部まで確認できるWAF(Webアプリケーションファイアウォール)を設置する方法などがあります。

3.内部対策

サーバーや端末などに取り入れる対策です。たとえば、権限のないプログラムが特定の情報にアクセスした場合に警告を発し、問題があれば適切に対処します。また、機密情報についてファイル暗号化を施し、たとえデータを持ち出されても中身を確認できないようにする方法も有効です。

4.モニタリング

モニタリングとは、システムの使用状況を監視することです。常に、システムの状況をチェックすれば、不審なプログラムが侵入してもいち早く気づけます。ツールを有効活用して取り入れるのがおすすめです。

5.従業員への教育

サイバー攻撃への対策を取り入れる際は、従業員への教育も大切です。それぞれの従業員のセキュリティ意識が向上すれば、どのようなサイバー攻撃にも備えやすくなります。

- 高速で安定したネットワークを、抜群のコストパフォーマンスで

- マネージドイントラネット マネージドルータ"Cisco series"

-

インターネットVPNの新基準、ローカルブレイクアウト、IPv6 IPoEに対応。高可用性と容易な運用管理性を兼ね備えたマネージド型インターネットVPNサービス

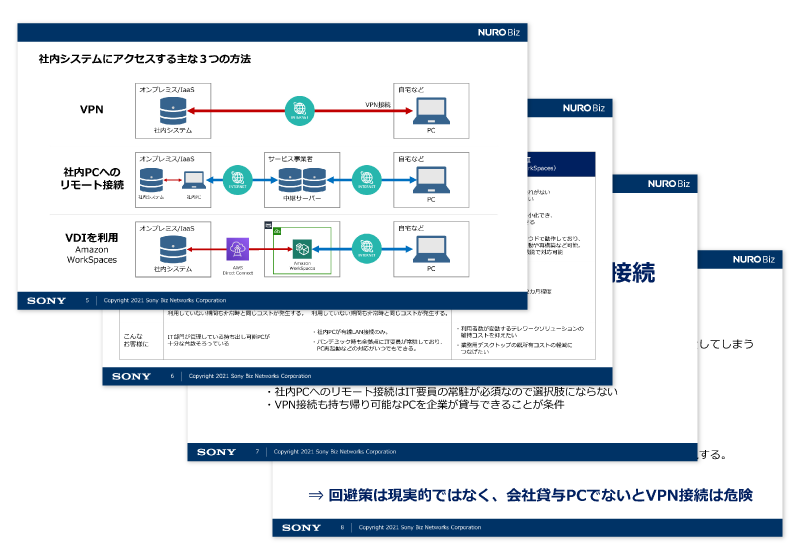

- Amazon WorkSpaces 導入支援サービス

-

テレワーク環境をスピーディに構築したい企業に ポイントを押さえた、不安のない導入・運用を支援します

- OneLogin

-

ID管理の効率化とセキュリティ向上を実現する クラウド型ID管理・シングルサインオンサービス

- MaLionCloud

-

WindowsとMacをまとめて管理する クラウド型IT資産管理サービス

- BizMobile Go!

-

世界初の機能によりIT管理者の負担を削減 数万台を超える運用に耐えるクラウドMDMサービス

- ESET

-

高い検出率と軽快な動作を提供する サーバー・クライアント向けウイルス対策ソフト

まとめ

サイバー攻撃にはさまざまな種類があり、手口も巧妙化しています。気をつけていても、知らぬ間に攻撃を受けてしまう可能性もあるため、十分な対策を講じておく必要があります。

ソニービズネットワークス株式会社のNURO Bizは、高品質・ハイスペックとローコストをかつてないレベルで両立させたソリューションです。ICT環境構築から導入支援までワンストップで提供しており、特に情報資産を守るセキュリティサービスに強みがあります。現在、テレワークを円滑に行うためのセキュリティ対策を解説した資料を無料で提供しています。

「テレワークのセキュリティ対策ポイント」のホワイトペーパーは下記フォームよりダウンロードください。

パンフレットをダウンロード

「テレワークのセキュリティ対策ポイント」のダウンロードをご希望のお客様は、

以下必要事項をご入力ください。