セキュリティ運用への不安に応えるために

—AWSのセキュリティ対策はなかなか大変そうだな、と思っているのですが、やはり懸念する企業は多いのでしょうか?

濱田 AWSに移行したものの、セキュリティ対策として現状がベストかどうかわからない、と不安に思っているお客さまは多いと感じています。もちろんセキュリティグループなどの初期設定は私たちもサポートしますが、セキュリティは最初に設定して終わりではなく、定期的にチェックして、問題があれば対策する、というのを続けなければいけません。やるべきなのは分かっているけれど、やり切れていないのでは……と悩む企業も多いようです。

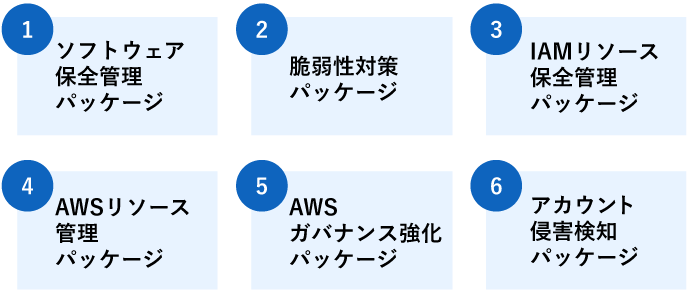

AWSにはセキュリティ関連のサービスが20ほど用意されていて、これらを活用することでセキュリティ対策はできますが、日々の運用まで考えると単体で使うのではなく、複数サービスを組み合わせて異常時に通知するなど、ひと手間かかります。そこまで自分たちで作り込むとなると、どうしてもハードルは高くなるので、より簡単に使えるように6つのシンプルパッケージをリリースしました。

—この6つはどういう対策ができるのでしょう?

濱田 今回のシンプルパッケージでは、「CIS Controls(https://www.sans-japan.jp/cis_controls)」というセキュリティ対策のガイドラインに準じる形でラインナップをそろえています。これは、米国国家安全保障局(NSA)や米国国防総省など多数の専門家がいる組織が集まり、「現状の一般的なサイバー攻撃に対して、ベースラインとしてやるべき対策」を取りまとめたものです。日本国内ではまだそれほど知名度が高くないのですが、グローバルではかなり普及していますし、膨大なセキュリティ対策のなかから、今すべきものをまとめたガイドとしてここまで具体的に対策が書かれているものはほかにないと思います。シンプルパッケージではAWSサービスを組み合わせて、ここで定められた内容を実装しており、「最低限ここはやらないと!」という対策は網羅できていると思います。

効率的なセキュリティ運用を実現する6つのシンプルパッケージ

OSパッチ適用自動化&違反アプリケーション検知を実現

—では、各パッケージの詳細を伺えますか?

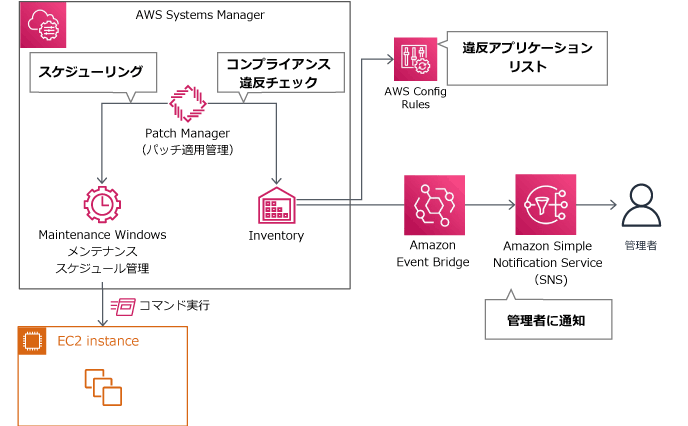

濱田 まずは「① ソフトウェア保全管理パッケージ」ですね。これはEC2インスタンスで稼働するOSのパッチ適用自動化と、セキュリティ違反の検知・通知をおこなうものです。

—パッチ適用自動化はイメージできますが、セキュリティ違反の検知とは具体的に何をするのでしょうか?

濱田 これは、禁止されたアプリケーションのインストールを検知します。たとえば弊社ではフリーソフトの利用が禁止されているのですが、事前に禁止対象のフリーソフトなどを一覧化して定義することで、インストールされたタイミングで通知されます。

—なるほど。「EC2インスタンスでフリーソフトを勝手にインストール」というのもよくあることなのでしょうか?

濱田 確かにフリーソフトなどは個人のデスクトップ環境で……というイメージが強いですが、リモートデスクトップサービス用にEC2インスタンスを使うケースもあり、そういった際に勝手なアプリケーションをインストールされないよう監視するのに有効です。また、たとえば、EC2インスタンス上の環境構築などをベンダーに任せるときなどに、作業内容を目に見える形で残しておく、といった用途にも活用できます。

ちなみに、OSのパッチ適用は細かくカスタマイズできることが特長です。

—カスタマイズというと……?

濱田 これはAWS Systems Managerのメンテナンスウィンドウを利用して実行するのですが、パッチのカテゴリなどを指定して実行することができるんです。たとえば、セキュリティカテゴリのパッチだけ適用する、緊急度の高いものだけ適用する、といったことも可能です。

① ソフトウェア保全管理パッケージのAWSサービス構成

—確かに、OSのパッチはセキュリティ上、すぐに適用するのがベストとはいえ、アプリケーションに影響が出るリスクがありますから、緊急度の低いものは保留して、すぐに適用しなければリスクがあるものだけ選んで適用するといった運用もアリですよね

AWSリソースに「意図しない設定」がされていないか監視する

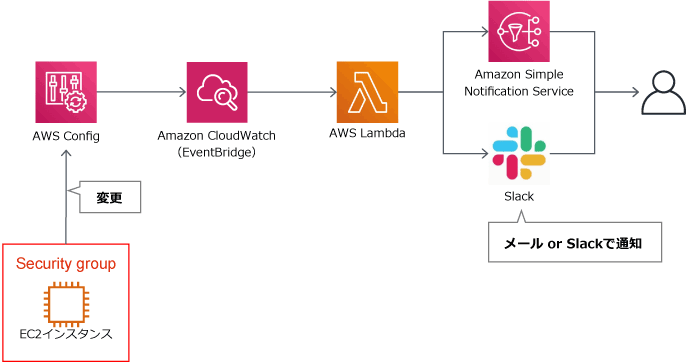

濱田 2つ目は、番号順ではなくなりますが、先に「④ AWSリソース管理パッケージ」について紹介しますね。ソフトウェア保全管理パッケージが、EC2インスタンス上のOSやソフトウェアの管理をしていたのに対し、こちらはEC2インスタンスなどのAWSリソースの設定を監視して、意図しない設定が見つかった場合に通知します。

—「意図しない設定」とは、どういったものなのでしょうか?

濱田 一例ですが、「セキュリティグループの設定がフルオープンになっている」「S3バケットが外部公開になっている」「AWS CloudTrailのログがオフにされた」などがあります。AWS活用を進めるなかでは、ある程度現場の担当者に権限を委譲して、各自で管理してもらうような運用も出てきますし、やはり設定に問題がないかは定期的にチェックする必要があります。かといってこれらを手作業でチェックし続けるのは現実的ではありませんから、自動で監視するAWSリソース管理パッケージをうまく活用いただければと思います。

④ AWSリソース管理パッケージのAWSサービス構成

—AWSリソースの設定というのは、割とよく変更するものなのでしょうか?

濱田 よくあるのが、本番環境と検証環境を分けていて、テストのために検証環境の設定を変えていたときに、間違った設定をしてしまった、というケースです。本人は違う設定をしようとしていたために、そもそも意図しない設定になっていると気づかないことも多くなります。これらを見逃さずに対処していくためにも、監視・自動検知の仕組みは大切です。

長く続くセキュリティ運用をサポートするパッケージは魅力

今回は、セキュリティのシンプルパッケージを開発した背景から、2つのパッケージの詳細をお届けしました。セキュリティは、初回の設定が大切なことは当然ですが、その後もおかしな設定になっていないか、うっかり外部公開していないかをチェックし続ける“運用”こそが要、と改めて認識しました。とはいえ、これらの情報をすべて漏れなく、確認し続けるのはやっぱりちょっと難しい。AWSの各種サービスはありますが、それらを組み合わせて、ちゃんと異常検知時にメールが届く仕組みまで自分で実装できるかというと、やはりなかなか大変です。「こうすればちゃんとできますよ」を実装した状態で提供される、これらのパッケージの価値は大きいと思いますし、もちろん事前にヒアリングシートなどでお客さまごとの状況を伺い、それにあわせた設定などをおこないます、とのこと。気になる方はぜひお問い合わせください。では、次回は残る4つのパッケージについてお届けします。

- AWSセキュリティ強化支援サービス

-

AWSのセキュリティが不安な方へ 運用負荷をおさえた効果的な対策強化を支援します

- AWS運用管理・自動化ツール「クラウドポータル」

-

「はじめてでも運用できる」 「もっと使いこなせる」 独自開発ツール

- マネージドクラウド with AWS

-

はじめてのAWSから 一歩進んだ活用までトータルサポート

お役立ち資料をダウンロード

「AWS セキュリティ対策ガイド」のダウンロードをご希望のお客様は、

以下必要事項をご入力ください。