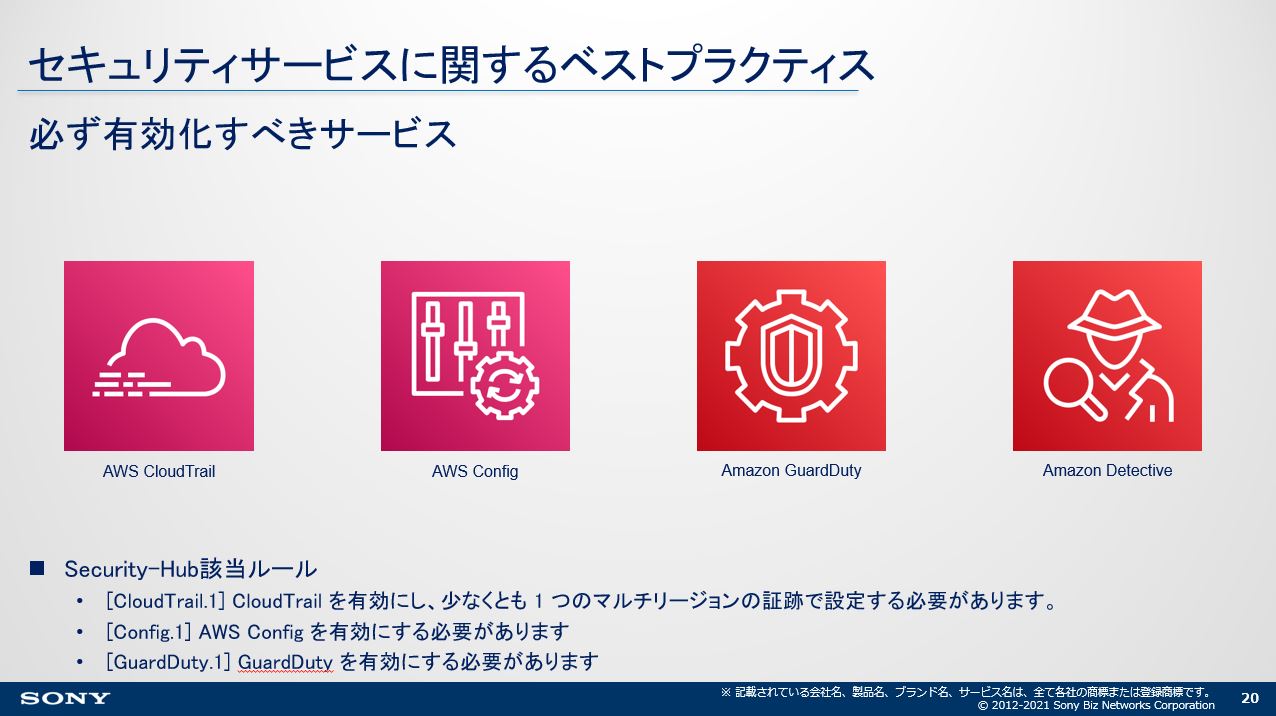

必ず有効化すべきサービス

AWSのベストプラクティスでは、必ず有効化すべきサービスが3つ挙げられています。

セキュリティウェビナーでは、SBNとして有効化を推奨している1つを加え、以下の4サービスを必須サービスとしてご紹介しました。

1つずつ概要を見ていきましょう。

AWS CloudTrail

まずはAWS CloudTrailからです。

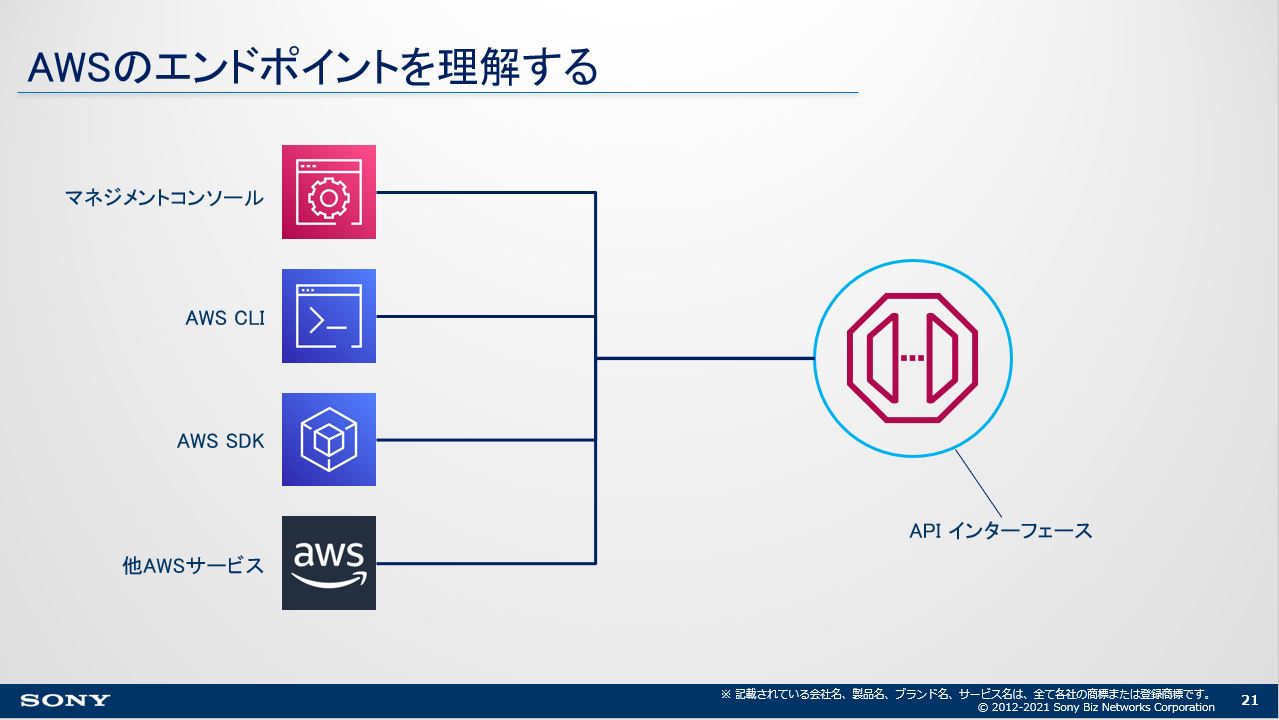

CloudTrailの説明に入る前に、AWSの重要な特性を確認しましょう。

AWSの操作方法は、大まかに4つに分類できます。

マネジメントコンソール、AWS CLI、AWS SDK、他AWSサービスとの連携、これらは全て、裏側ではAPIを実行しています。 APIの実行ログを取得する事で、AWSの操作全てをロギング出来るのです。 この特性を活かしたサービスが、AWS CloudTrailです。

CloudTrailの機能は以下の3つです。

前述の通り、AWSは全てAPIで動きます。そのAPIの動作を記録できるのが、AWS CloudTrailです。 ログファイルの改ざん防止機能と合わせる事で、AWSで行われた操作履歴を厳密に保管する事が可能になります。

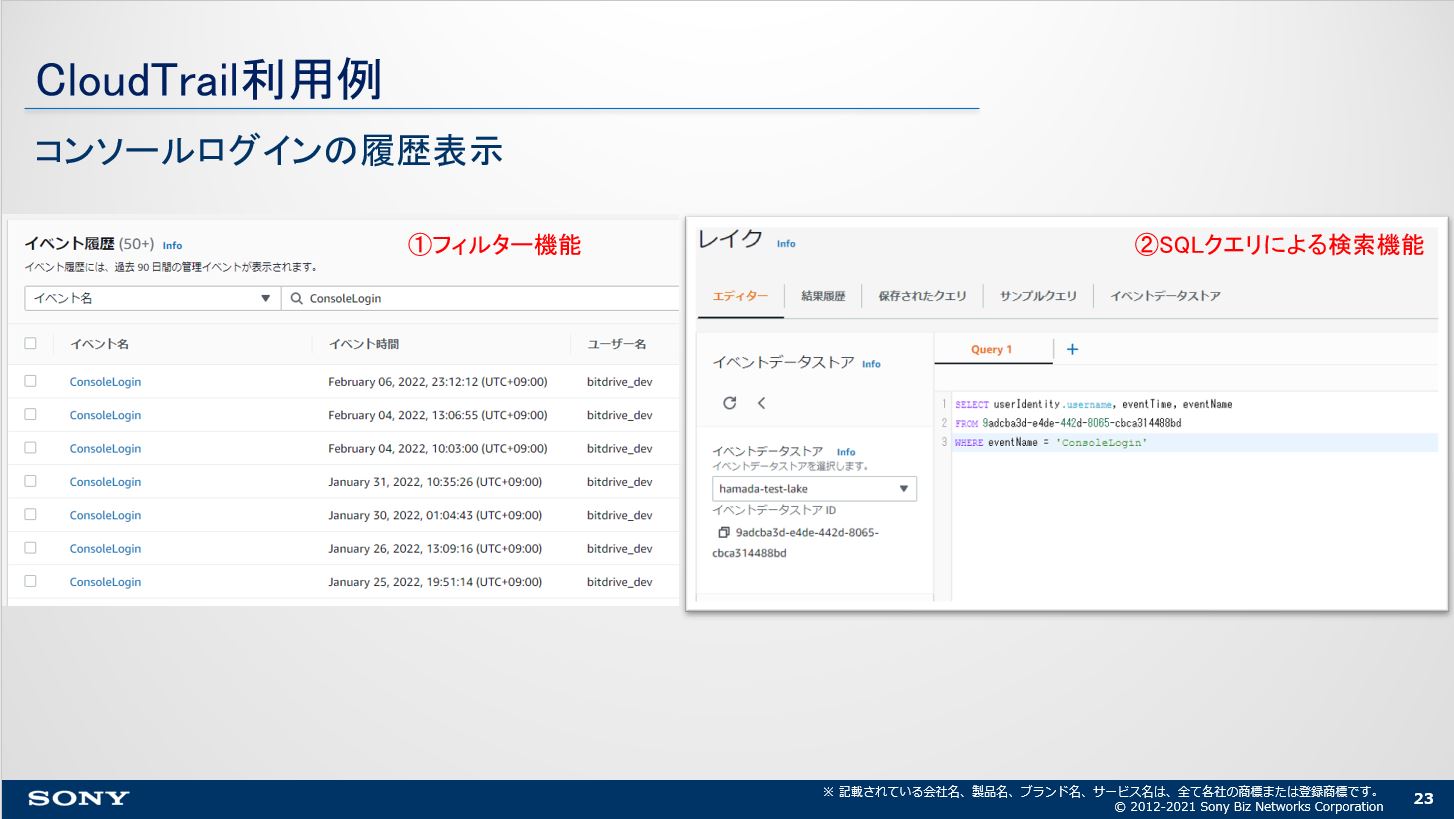

AWS CloudTrailのユースケースとして最もポピュラーなものは、コンソールログインの履歴検索です。 AWSコンソールへのログインを、申請ベースで管理している企業様でよく活用されています。 直近90日分のログについては、フィルター機能ですぐ確認可能です。

AWS Config

2つ目の推奨サービスは、AWS Configです。

AWSリソースの構成情報と、変更履歴を記録する事が主な機能です。 オンプレミスでは定期的に棚卸を行い、社内資産の確認を行っている会社様も多いのではないでしょうか。 AWSでは、AWS Configを有効化しておくことで、AWS内のリソースを自動で記録してくれるのです。

ユースケースとしては、インシデント発生時のリソース変更履歴の調査や、応用機能のAWS Config Rulesが挙げられます。 AWS Config Rulesはリソースの設定を予め定義しておく事で、予期しない設定が行われた際、コンプライアンス違反として検出出来ます。

Amazon GuardDuty

3つ目の推奨サービスは、Amazon GuardDutyです。

Amazon GuardDutyは、AWS環境における脅威検知のサービスです。 特別なエージェントやアプライアンス設定は不要で、有効化するだけですぐに利用開始できます。 「脅威って具体的に何?」 「今までのセキュリティソフトと何が違うの?」 という方が多いと思いますので、詳しく見ていきましょう。

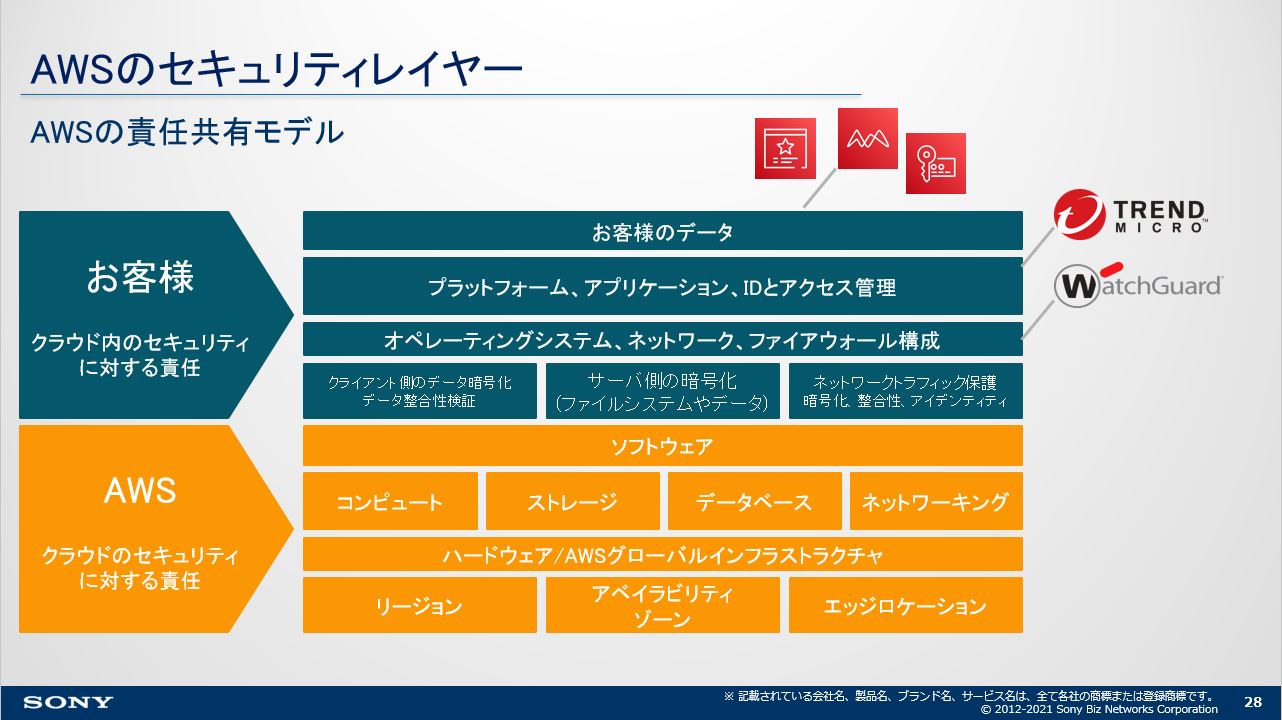

まずは、AWSの責任共有モデルのおさらいです。

AWSを利用する際、この様な区分になっているのは有名です。 SBNでは右側のWatch Guard等、お客様範囲を守る様々なソリューションを提供しています。 しかし、AWSを利用する上で、この図では足りない部分があるのではないでしょうか。

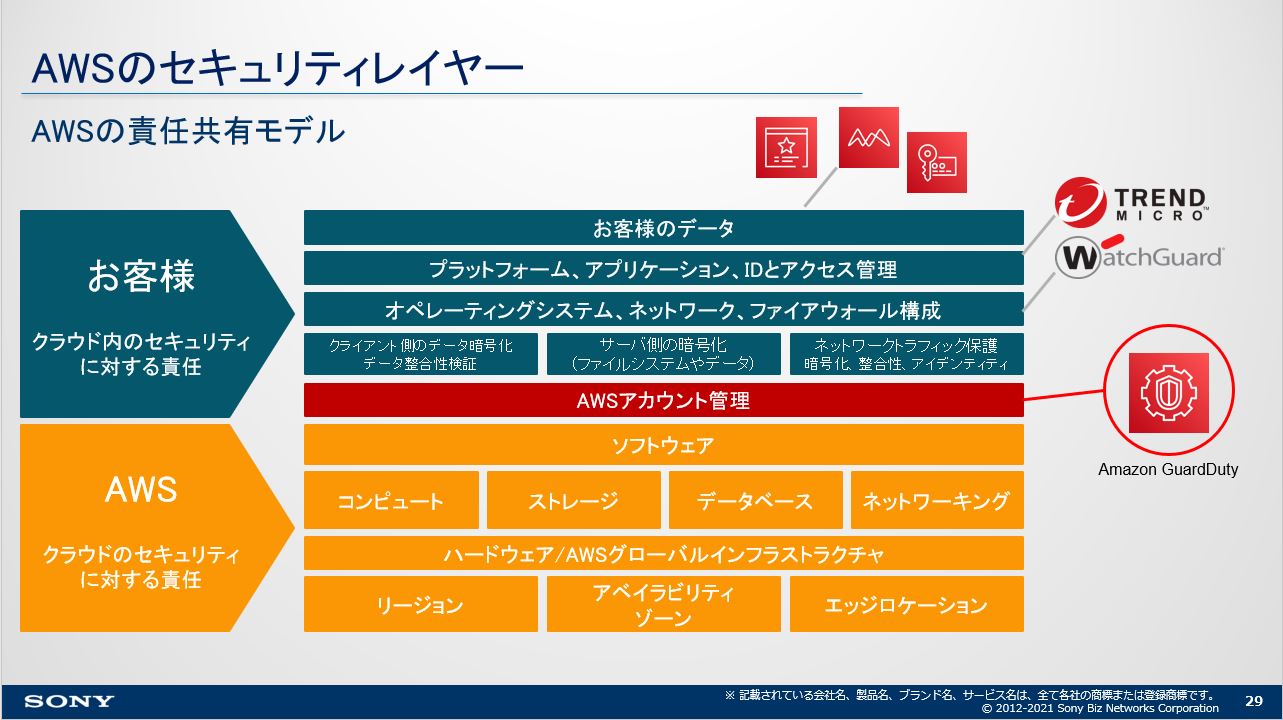

それは、AWSアカウント管理の部分です。

UTMやウィルス対策ソフトはあくまでシステム内部を防御するソリューションで、AWSアカウント自体の防御は出来ません。 この部分を守ってくれるサービスが、Amazon GuardDutyです。

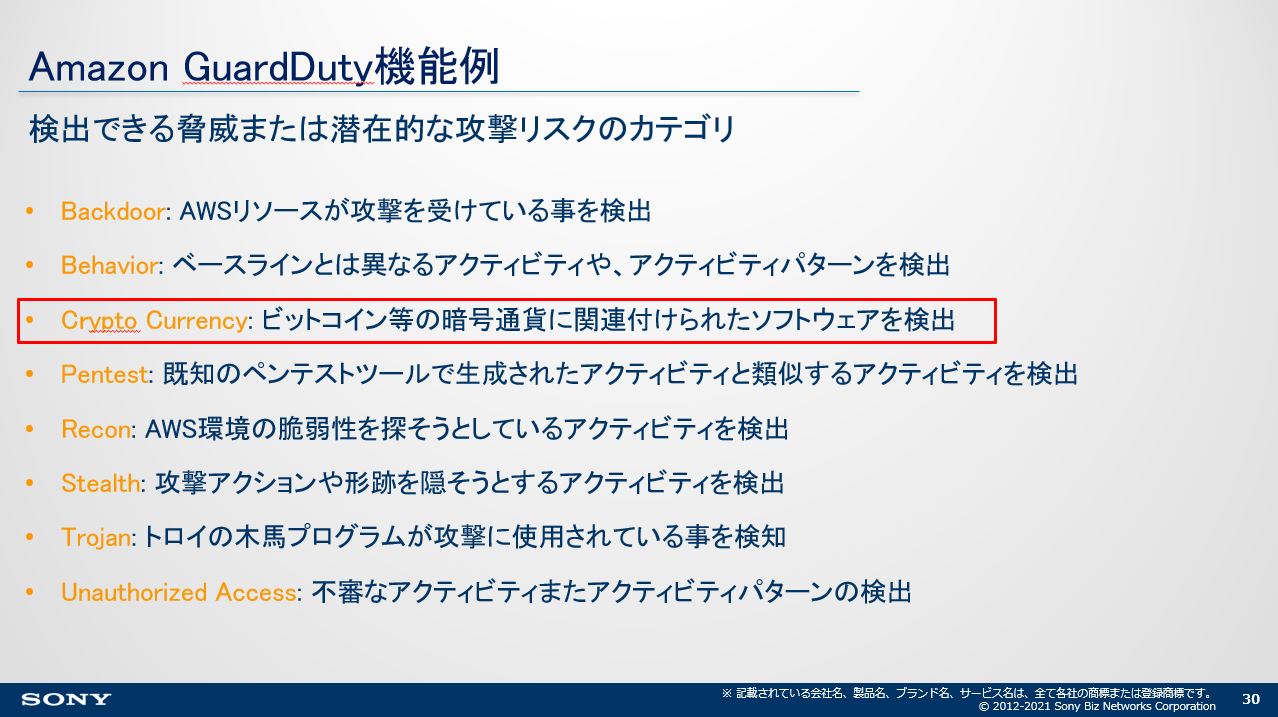

以下はAmazon GuardDutyが検出出来る脅威の一部です。

例えばUnauthorized Accessの脅威では、不審な地域からのコンソールログイン、異常な方法でIAMの権限昇格、等を検知出来ます。

その他、詳細はAWSドキュメントをご覧ください。

https://docs.aws.amazon.com/guardduty/latest/ug/guardduty_finding-types-active.html

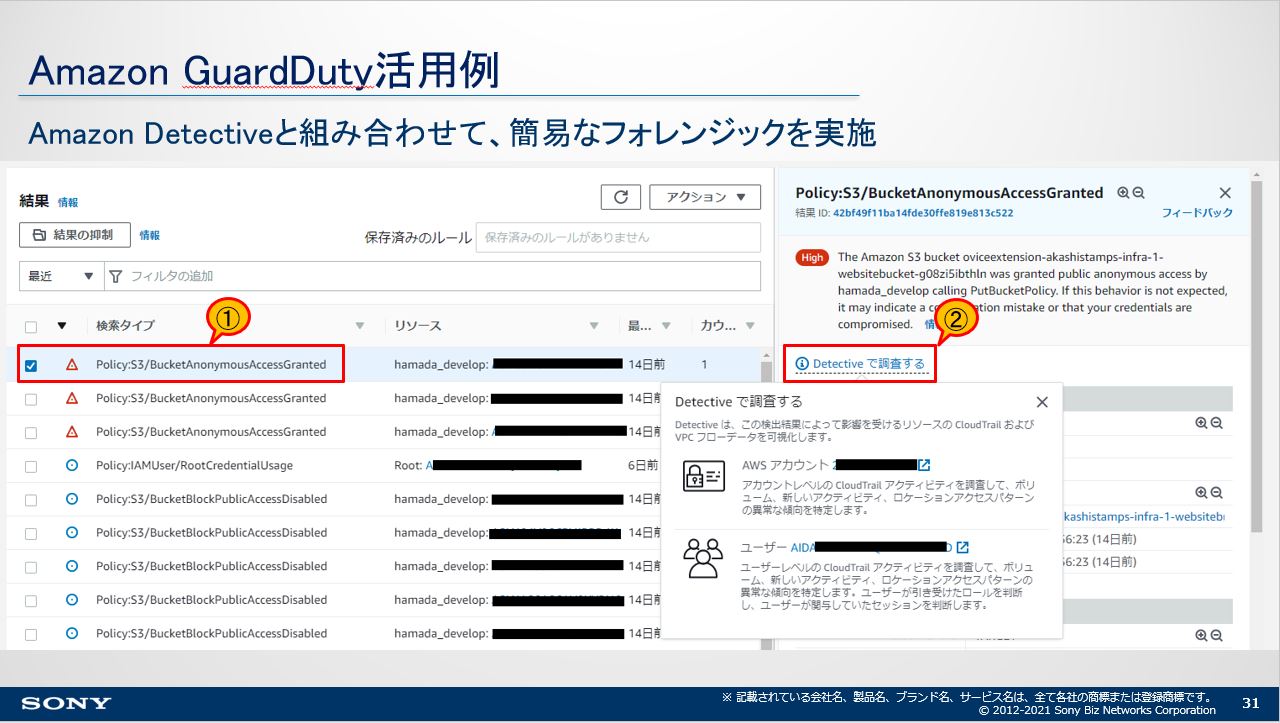

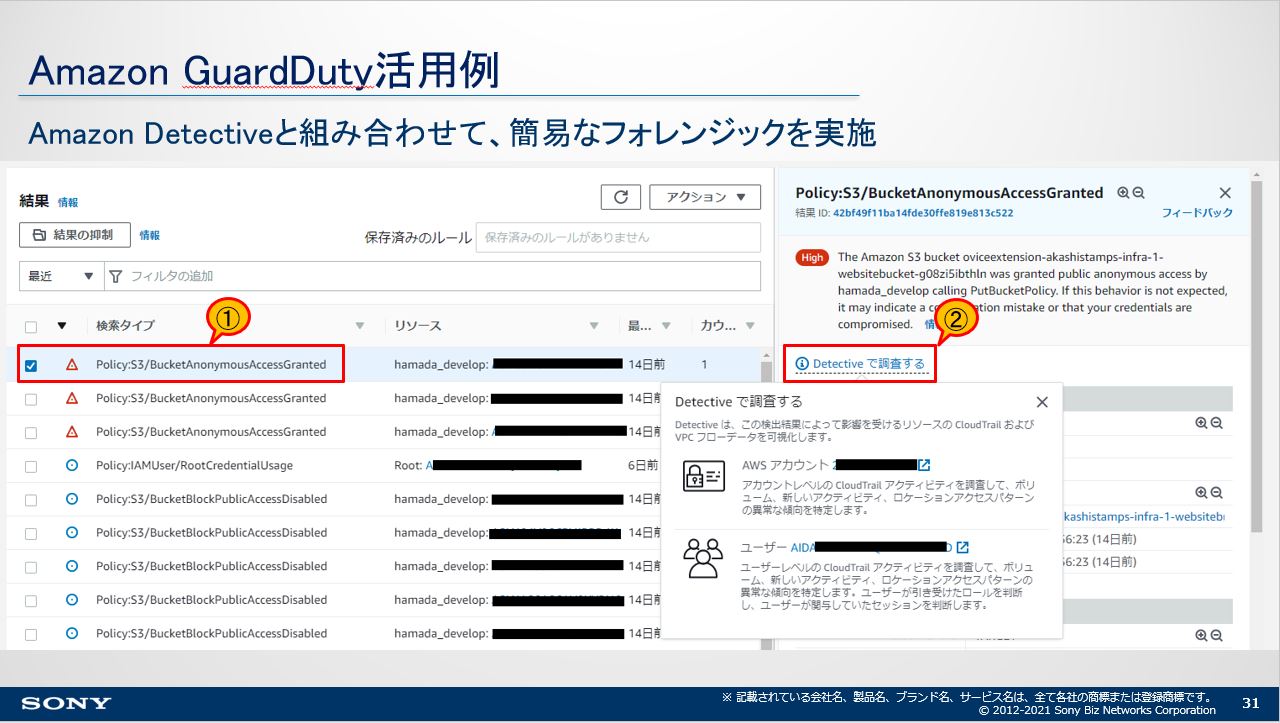

Amazon GuardDutyの活用例もご紹介します。 別サービスのAmazon Detectiveと組み合わせる事で、簡易なフォレンジック調査を実施できます。 以下はGuardDutyの画面サンプルです。

- 調査したい結果を選択

- 「Detevtiveで調査する」を押下

すると、Amazon Detectiveの画面に遷移します。 ※事前にAmazon Detectiveの有効化が必要です

Amazon Detectiveでは、侵害されたユーザ情報、攻撃の成功・失敗の割合、攻撃元の国・IPアドレスが分かります。 これらの情報があれば、侵害に対する対応要否や、対応内容の見当を付けられるのではないでしょうか。

以上がAmazon GuardDutyと、Amazon Detectiveのご紹介でした。

- AWSセキュリティ強化支援サービス

-

AWSのセキュリティが不安な方へ 運用負荷をおさえた効果的な対策強化を支援します

- マネージドクラウド with AWS

-

はじめてのAWSから 一歩進んだ活用までトータルサポート

まとめ

以上がAWSを運用する際の必須セキュリティサービスです。 これらのサービスは有料ですが、いずれも格安です。 取り込むログや、AWS内のリソース数にもよりますが、AWS利用料の10%には満たないと思われます。

いずれも「何かが起きた時に真価を発揮するサービス」です。 セキュリティインシデントに備えて、必ず有効化しておく事を推奨します。

次回はIAM・S3・EC2のベストプラクティスについてお届けできればと思います。 以上、エンジニアの濱田でした。