ZTNAとは?VPNに代わる新たなセキュリティモデル

ZTNA(Zero Trust Network Access)は、「すべてのアクセスを信頼しない」というゼロトラストセキュリティの考え方に基づいたネットワークアクセス管理の仕組みです。VPN(Virtual Private Network)に代わる新たなセキュリティモデルとして注目されています。

従来のリモートアクセス手段であるVPNは、「社内ネットワークは安全である」ことを前提に構築されています。しかし、クラウド利用やリモートワークが一般化した現在では、社内・社外の境界が曖昧になり、VPNでは十分に防御できない状況です。

一方、ZTNAは社内ネットワークに存在するものであっても、社外ネットワークからのアクセスと同様に潜在的な脅威と見なし、すべてのアクセス要求に対して認証と認可を行います。これにより、場所を問わず安全なアクセスが実現するのが特徴です。

ゼロトラストやVPN接続については、以下の記事もぜひご覧ください。

ZTNAの仕組み・機能

ZTNAは、ユーザーのIDや端末の状態、接続の場所といった要素をもとに、アクセス権限をリアルタイムに判定する仕組みです。クラウド上で動作し、社内の情報資産へ安全に接続を行えるよう設計されています。

ZTNAを導入すると、ユーザーはZTNAサービスから認証される必要があります。その後、ZTNAは暗号化された安全な通信経路(トンネル)を確立します。アクセス対象となるアプリケーションやサーバーは外部から隠されるため、不正アクセスのリスクを低減させることが可能です。

また、権限のないユーザーには、アプリケーションやサービスが見えないように保護する役割もあります。たとえ攻撃者が侵入に成功しても、システムを探索したり、他のサービスに移動したりすることを防ぎ、攻撃の拡大を抑えます。

ZTNAとVPNの違い

従来のネットワークセキュリティは「境界型セキュリティ」と呼ばれ、社内ネットワークと社外ネットワークの境界に防御の壁を築くアプローチです。一度社内ネットワークに入れば、比較的自由にリソースにアクセスできる構造になっていました。

この代表的な仕組みがVPNです。VPNは、外部のデバイスを社内ネットワークにつなぎ、社内にいるのと同じように通信を行います。しかし、VPNを通じて接続された端末は、VPNの構成や設定によっては社内のさまざまなリソースにアクセスできてしまう可能性があるため、アクセス制御を適切に行わないと不正アクセスや情報漏洩のリスクが高まる恐れがあります。

対してZTNAは、ユーザー、デバイス、アプリケーションごとにアクセス権を厳密に検証する仕組みです。内部ネットワークにいるという理由だけではリソースへのアクセスは許可されません。

VPNが「ネットワークレベル」でのアクセス許可を行うのに対し、ZTNAは「アプリケーションレベル」での細かなアクセス制御を実現する点が違いです。ZTNAを採用することで、必要最小限の権限だけを付与することが可能になります。

VPNとZTNAの違いをまとめると、以下の通りです。

| 項目 | 従来のVPN | ZTNA |

|---|---|---|

| アクセス範囲 | ネットワーク全体 | アプリケーション単位 |

| アクセス権限 | ネットワークに一度入れば広範囲 | 最小権限の原則に基づく制限 |

| 検証タイミング | 初回接続時のみ | 継続的に検証 |

| コンテキスト考慮 | 限定的 | 多要素(デバイス、場所、時間など) |

表はスライドできます

VPNに代わりZTNAの必要性が高まっている背景

ここでは、ZTNAが求められる背景を解説します。

VPNの脆弱性によるセキュリティリスクの拡大

独立行政法人情報処理推進機構(IPA)が公開した「情報セキュリティ10大脅威 2025」によると、「システムの脆弱性を突いた攻撃」が第3位に挙げられています。

ここでいう「システム」とはVPNに限らず、サーバーOS・Webアプリケーション・ソフトウェアなど幅広い対象を指しますが、VPNの脆弱性が悪用されたケースも報告されています。VPNによる接続はインターネット上に仮想の専用ネットワークを作る仕組みです。そのため、脆弱性が放置されていると不正アクセスのリスクが高まります。

このような背景から、より細かくアクセス制御を行えるZTNAが注目されるようになりました。

VPNのパフォーマンスとスケーラビリティの課題

VPNは機器の性能に依存するため、通信速度の低下や遮断といったパフォーマンスの課題が生じることがあります。改善するには機器のリプレイスが必要となり、コストの負担が大きくなるケースも少なくありません。

一方、ZTNAはクラウドベースで利用でき、利用者が増えても柔軟にスケールできる点が特徴です。将来、事業規模の拡大や働き方の変化が起こった場合でも、比較的スムーズに対応できます。

VPN管理の運用負担

VPNを安全に運用するには、日々のセキュリティ対策やパッチ適用、不具合が起こった場合の原因調査、機器の更新など、多くの管理業務が発生します。他の業務も遂行しながらVPNを運用するには労力がかかり、情報システム部門の担当者に負荷がかかってしまうでしょう。

対するZTNAは、クラウド上での一元管理が基本です。さまざまなZTNAサービスでは、脆弱性対応やアップデートがベンダー側から提供されるため、社内の業務負荷の軽減が期待できます。

ZTNAを導入するメリット

企業がZTNAを導入する3つのメリットを紹介します。

常時検証による不正アクセス防止と継続的なセキュリティ確保

ZTNAでは「常時検証」の原則に基づき、一度認証が完了したユーザーやデバイスであっても、継続的に検証が行われます。アクセス時だけでなく、セッション中も定期的に権限を再確認する点が特徴です。

この仕組みにより、認証情報が盗まれた場合でも不正アクセスのリスクを低減できます。また、ユーザーの行動パターンの異常を検知して、自動的にアクセス権を制限することも可能です。

アプリケーション単位の制御による被害範囲の最小化

ZTNAは、ネットワーク全体へのアクセスを許可するのではなく、特定のアプリケーションやリソースへのアクセス権を付与することに焦点を当てています。ユーザーは、必要なアプリケーションのみにアクセスできる仕組みです。

このように、ネットワークを細かな単位に分割し、アプリケーションごとにアクセスを制御する手法はマイクロセグメンテーションと呼ばれています。ネットワーク内部であっても必要以上の権限を与えないため、万が一侵害が発生した場合でも攻撃者がネットワーク内を自由に横断することを防ぎ、被害を最小限に抑えることが可能です。

コンテキスト認証による柔軟で安全なアクセス管理

ZTNAは、ユーザーIDとパスワードだけでなく、デバイスの状態、アクセス時間や場所、ネットワーク状況など、複数の要素(コンテキスト)を総合的に判断してアクセス権を決定します。例えば、普段と異なる場所からのアクセスや、セキュリティパッチが適用されていないデバイスからの接続などを制限することが可能です。

コンテキストベースのアクセス制御により、状況に応じた柔軟なセキュリティ対策を実施できます。さらに、複数の要素で本人確認を行う多要素認証(MFA)と組み合わせることで、不正アクセスへの防御力を高められる点もメリットです。

ZTNA導入時の注意点

ZTNAの導入を成功させるためには、いくつかの注意点を理解しておくことが大切です。ここでは、2つのポイントを紹介します。

業務効率が低下する恐れがある

ZTNAでは、アプリケーションやデータへのアクセス権限を細かく設定できます。しかし、制御を厳しく設定してしまうと、必要なファイルにアクセスできなくなり、業務効率が落ちてしまう可能性があります。

セキュリティと利便性のバランスを考慮しながら、適切な権限設計を行うことが大切です。

単体導入では運用管理が煩雑になりやすい

ZTNAを単体で導入するのみでは、企業全体のセキュリティを十分に強化することは難しい場合があります。企業の情報資産を保護するには、SWGやCASB、FWaaS、SD-WANといった複数のセキュリティソリューションが必要です。

しかし、個別に導入すると設定や監視、アップデートなどの作業が増え、運用負担が大きくなってしまいます。そこで、ZTNAを含む複数の機能をクラウド上で統合管理できるSASE(サッシー/サシー)の導入が有効です。SASEを活用することで、管理負担を低減しながら、より堅牢なセキュリティ体制を構築できます。

SASEについては以下の記事でも詳しく解説しています。あわせてぜひご覧ください。

ZTNAなど複数のセキュリティ製品を統合するNURO Bizのフルマネージド型SASE「Verona」

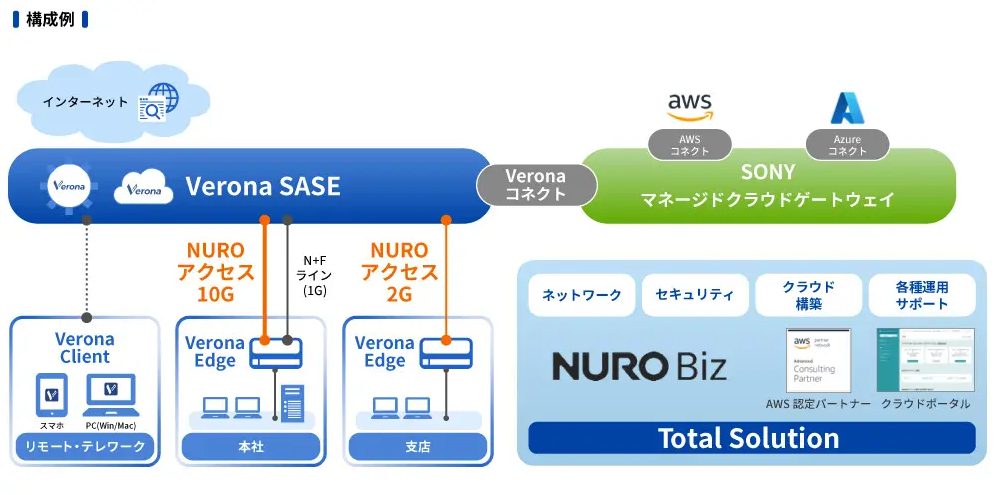

企業のゼロトラスト化を進める上では、ZTNAやその他のセキュリティソリューションに加え、ネットワークやクラウド、ID管理など複数の領域を統合的に管理する必要があります。こうしたニーズに応えるのが、法人向けICTブランド「NURO Biz」が提供するフルマネージド型SASEサービス「Verona」です。

NURO Bizは、高速インターネット接続サービス「NUROアクセス」を中心に、ネットワーク、クラウド、セキュリティまでをワンストップで提供しています。そのラインアップのひとつである「Verona」は、セキュリティ機能を利用できるVerona SASE、SASEゲートウェイであるVerona Edge、端末の安全なプライベートを提供するVerona Client、全体を統合管理するVerona Cloudで構成されているのが特長です。

これらを組み合わせ、ZTNAをはじめとするセキュリティ機能を包括的に活用しながら、ネットワーク設計から日々の運用、障害対応までエンジニアがフルマネージドで支援します。専門スキルがなくても、ゼロトラストに準拠したネットワークセキュリティ環境を構築できる点が大きなメリットです。

さらに、NURO Bizの「NUROアクセス」を活用した足回り回線の手配、AWSとの接続など、インフラ全体を見据えた導入支援にも対応しています。

クラウドID管理やシングルサインオンを実現する「OneLogin」もご要望に応じて併用でき、ユーザー認証の強化やアクセス制御の統合管理をスムーズに進められます。詳しくは、以下のサービス詳細や資料もぜひご覧ください。

まとめ

ZTNAは、「信頼しない、常に検証する」というゼロトラストの原則に基づき、クラウド利用やリモートワークが普及した現代のビジネス環境に適したセキュリティモデルです。従来のVPNでは防ぎきれなかったリスクにも対応でき、アプリケーション単位のアクセス制御や継続的な検証によって、より精密で安全なアクセス管理を実現できます。

企業がゼロトラスト化を進める際に、ZTNA単体だけでなく、ネットワークやクラウド、ID管理といった複数の領域を統合的に運用していくことが重要です。その課題に応えるのが、NURO Bizのフルマネージド型SASE「Verona」です。

Veronaは、ZTNAを含む複数のセキュリティ機能をクラウド上で統合管理でき、ネットワーク設計から日々の運用、障害対応まで専門エンジニアがフルマネージドでサポートします。さらに、「NUROアクセス」による高速かつ安定した回線や、クラウドID管理・シングルサインオンを実現する「OneLogin」など、企業のセキュリティ基盤を強化するためのサービスも組み合わせて利用可能です。

ZTNAの導入によるセキュリティの強化と同時に、ネットワーク全体の最適化を図る必要がある場合には、以下のリンクよりNURO Bizにぜひご相談ください。

お役立ち資料をダウンロード

SASE・ゼロトラスト!将来像から考える高品質・高セキュアなネットワーク構築のポイント

【パンフレット概要】

「SASE」「ゼロトラスト」の基礎から具体的なセキュリティ対策までを解説します。