脆弱性診断を定期実行。異常検知時にはパッチ適用の自動実行も!

—次のパッケージはどんなものでしょうか?

姫野 今回は、「② 脆弱性対策パッケージ」から紹介します。基本的な話になりますが、OSなども一度リリースされたら完璧というわけではありませんし、新たな脆弱性が見つかったらすぐに対策しないと危険です。そこで、自社のサーバに脆弱性がないか、定期的な診断が必要とされていますが、実際やるとなると結構手間がかかって大変なので、なかなかそこまで手が回らない……という企業もあるようです。

—AWSでは、確か脆弱性診断のサービスがありましたよね

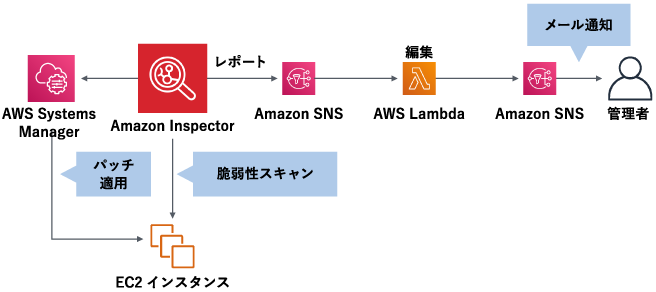

姫野 はい。「Amazon Inspector」といって、EC2インスタンスの脆弱性診断をおこなうサービスが用意されています。対象インスタンスにInspectorエージェントをインストールして使うのですが、あらかじめAWS側で定義した「ルールパッケージ」を組み合わせて脆弱性の診断ができます。ルールパッケージでは、「インターネットからEC2インスタンスにアクセス可能になっていないか」といったネットワーク観点のチェックから、「ソフトウェアに脆弱性がないか」といったチェックまで、幅広く対応しています。

Amazon Inspectorは、「診断を実行する」というだけで定期実行の機能が用意されていないため、今回の脆弱性対策パッケージで、定期実行に対応しました。さらに、スキャン後には検知した内容に応じて、是正アクションを実行することもできます。

—是正アクションとはどういったものなのでしょうか?

姫野 基本的にはOSのパッチ適用です。脆弱性が検知されたら、パッチを適用するというのが基本ですから、そこまでは自動でやってしまおう、ということですね。 ただ、脆弱性の重大度はHigh・Medium・Lowの3段階に分けられているのですが、Highに相当する脆弱性の場合、パッチ適用で対処できる範疇ではありません。そこで、Highのときには強制的にアラート通知するようにしています。

もちろん、パッチ適用で対処しきれないものについては、担当者自身で対応する必要がありますが、脆弱性対策パッケージでは、検知した脆弱性と推奨される対策をまとめたPDFをメールで送付するので、これを見れば、スムーズに対処できると思います。

② 脆弱性対策パッケージのAWSサービス構成

—対策まで一緒にまとまっているのは助かりますね

姫野 脆弱性の内容によって、どう対処すればいいのか毎回調べるのは大変なので、便利に使ってもらえたらと思います。ほかにも、脆弱性対策パッケージは、脆弱性スキャンの頻度や、検知後の対処などを細かく調整できることが特長です。お客さまごとの事情にあわせた使い方をすることで、手間をかけずに脆弱性対策を実現できます。

AMリソースに不要な権限がないかを監視する

—続いて「③ IAMリソース保全管理パッケージ」がありますが、IAMリソースだとアカウント管理ですよね?

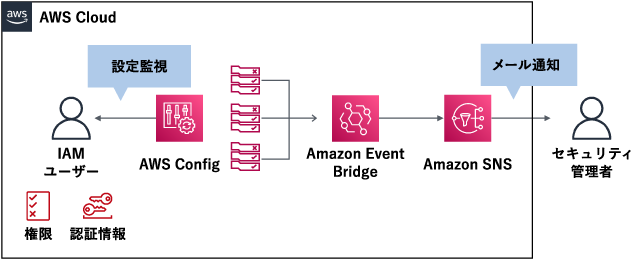

姫野 はい。AWSでは、AWS IAM(Identity and Access Management)で作成したアカウント(IAMリソース)を使うのが基本です。アカウントを作成するとともに、必要な権限を設定して利用するのですが、勝手に強い権限が設定されないように監視しよう、というパッケージですね。

—確かに、なんでもできてしまうアカウントが勝手に作られてしまったら問題です。このあたりはどういった基準で監視するのでしょうか?

姫野 AWSが、IAMリソースの運用におけるベストプラクティスを公開していて、「不要な管理者権限がIAMリソースに付与されていないか」「アクセスキーが定期的に変更されているか」など、チェックすべきポイントがまとめられているんです。IAMリソース保全管理パッケージでは、AWS Config Rulesを使って、これに則った運用がされているかを監視しています。もちろん、ベストプラクティスをベースにしつつ、企業ごとのポリシーにあわせて調整することもできます。

—AWS Config Rulesとはどういったものなのでしょうか?

姫野 まず「AWS Config」というのが、Amazon EC2やセキュリティグループ、VPCなどのAWSリソースの設定を記録し、時系列で確認できるサービスです。そしてAWS Configの機能のひとつとして提供されているのが「AWS Config Rules」で、AWS Configで監視している設定について、あらかじめ指定したルールを守っているか確認できるものです。設定が変更されたタイミングでルールに沿っているかが自動でチェックされるので、確実な対策が可能です。

③ IAMリソース保全管理パッケージのAWSサービス構成

—IAMリソースの権限などは変更する機会が多いのでしょうか?

姫野 必要に応じて権限を設定することはありますし、また「いつの間にか変更されていても、なかなか気づけない」というリスクがあります。また、AWSではサービスや機能を利用する際に、あわせてIAMリソースが作成されることがあり、それらが使わないまま放置されているケースもあります。こういったところが悪用され、不正アクセスのリスクになってしまうので、やはり監視しておくことをお勧めします。

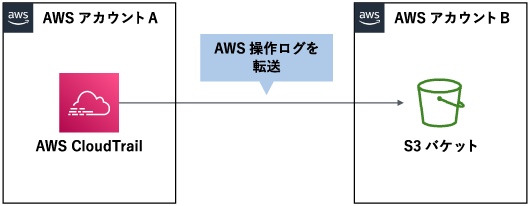

AWS操作ログの記録&改ざんを防止する

姫野 ④のAWSリソース管理パッケージは前回紹介されているので、次は「⑤ AWSガバナンス強化パッケージ」ですね。これはAWS CloudTrailのログを確保し、改ざんを防止するものです。AWS CloudTrailはAWS上でのすべての操作をログに記録するサービスで、AWSが提示しているベストプラクティスでも常に有効化することが推奨されています。さらに、AWS CloudTrailを有効化してログを取得するだけでなく、別にAWSアカウントを用意して、そちらに移動して保管するべきとされているんです。

—ログを別のAWSアカウントに移動!そこまでする理由は、どういったものなのでしょうか?

姫野 AWS CloudTrailのログは、S3バケットに普通に保存されているだけなので、簡単にログを削除できてしまうんです。なにかトラブルがあったときに、該当するログがないというのでは困りますし、そもそも作業をする人が、作業のログを操作できるのはガバナンス上問題があります。ガバナンス強化のためにも、別アカウントにログを移動して、作業者が触れられないようにすべき、ということですね。

⑤ AWSガバナンス強化パッケージのAWSサービス構成

—確かになにかミスをしたときに、「ログを消してしまえ!」ができてしまう状況は問題がありますよね

姫野 実は、なにか危険な作業をするときにAWS CloudTrailを無効化して、ログを止めてしまう……ということもできるんですが、ここは、AWSリソース管理パッケージと組み合わせることで対処できます。AWSリソース管理パッケージで、AWS CloudTrailが無効化されたら検知し、AWSガバナンス強化パッケージでログの改ざんを防ぐ、という二重の対策ですね。

Amazon GuardDutyの脅威検知を、より使いやすく!

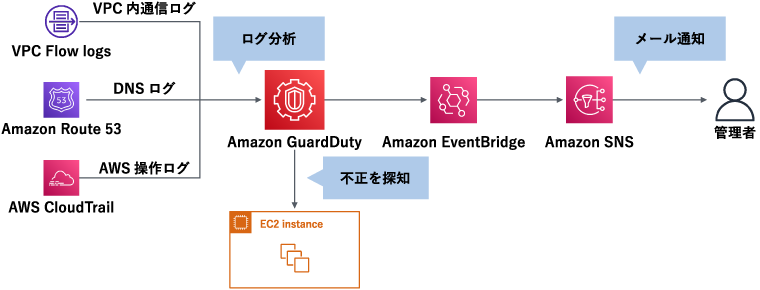

姫野 最後は「⑥ アカウント侵害検知パッケージ」です。これはいわゆる「IDS(Intrusion Detection System)」と同等のことをAWSで実現できる「Amazon GuardDuty」を利用したパッケージです。

—Amazon GuardDutyについてもう少し詳しく伺えますか?

姫野 2017年のre:Inventで発表された脅威検知サービスで、AWS環境のセキュリティリスクを自動で検知・可視化してくれるものです。具体的には、VPCフローログやDNSログ、AWS CloudTrailのログなどを取得して、機械学習で分析し、警告すべきことやリスクを検知すると、アラートがあがります。Amazon GuardDutyもAWSのベストプラクティスでは、全リージョンでオンにすべきとされています。

—不正アクセスによる侵入や不正な通信などを検知できるということですよね。今回パッケージをリリースしたということは、使い方が難しいのでしょうか?

姫野 Amazon GuardDutyは有効化するだけであれば簡単なのですが、そのままでは異常を検知してもAWSのマネジメントコンソール上に表示されるだけなので、こまめに確認しなければ、異常を見逃してしまうリスクがあります。実際、重要度の高いアラートが出ていたのに、何日も気づかなかった、というケースも聞いたことがあります。これをメールなどで通知しようとすると、作り込みに手間がかかるため、メール通知まで対応したパッケージをリリースしました。

⑥ アカウント侵害検知パッケージのAWSサービス構成

—通知部分は、ほかのサービスを使って自分で作れるよね、というスタンスはAWSらしいですね

姫野 アカウント侵害検知パッケージでは、検知したものを一律すべて通知するのではなく、重要度によって通知する/しないを細かく設定できます。Amazon GuardDutyでも重要度がHigh・Medium・Lowに分けられていますが、「Highのものだけ通知する」「Highはすべて通知、Mediumのなかでこれとこれは通知」といった設定も可能です。通知は大切ですが、通知の数が多いと見なくなってしまいますし、本当に必要な情報に絞ることで、適切な対策にもつながります。カスタマイズにも柔軟に対応できますので、ご相談いただければと思います。

手間なく、負荷なく、AWSのセキュリティを担保するために

2回にわたって、「マネージドクラウド with AWS」が提供する、セキュリティ・シンプルパッケージについて詳しく伺いました。AWSは確かにセキュリティ関連のサービスもいろいろそろっているけれども、それを使いこなせるかというと、結構ハードルは高いもの。そしてやはり、それを手間なく、負荷なく、運用し続けるための仕組みは、自分でどうにかしないといけないのだな……ということを改めて感じました(前回に続き2度目)。Amazon CloudTrailにしても、Amazon GuardDutyにしても、有効化まではできても、それをきちんと管理し、対処し続けるのは、手作業では限界があります。IAMリソースについても、“野良リソース“が出ないようにしっかり管理する自信はちょっと持てません。

今回の6つのシンプルパッケージで、ひと通りの対策が実現できますし、もちろんまずはどれか1つから、といった導入も可能です。まずはぜひお気軽にご相談ください!

- AWSセキュリティ強化支援サービス

-

AWSのセキュリティが不安な方へ 運用負荷をおさえた効果的な対策強化を支援します

- AWS運用管理・自動化ツール「クラウドポータル」

-

「はじめてでも運用できる」 「もっと使いこなせる」 独自開発ツール

- マネージドクラウド with AWS

-

はじめてのAWSから 一歩進んだ活用までトータルサポート

お役立ち資料をダウンロード

「AWS セキュリティ対策ガイド」のダウンロードをご希望のお客様は、

以下必要事項をご入力ください。