Amazon Security Hubとは

そもそもセキュリティには露出、脅威、脆弱性など様々な観点から確認していく必要があります。それぞれについてさらっとおさらいをしておくと、

表はスライドできます

| 露出 | 本来非公開にしておきたいデータが、意図しないうちに外部や広範囲に公開状態になっていること |

|---|---|

| 脅威 | 実際に攻撃をされている、またはその兆候が見えていること |

| 脆弱性 | セキュリティがあまく、攻撃される可能性のある状態のこと |

こんな感じになります!これらのセキュリティのリスクはAmazon Guard DutyやAmazon Inspector、Amazon Macieによって検出がされていました。しかし、これらのサービスを1つずつ確認して回るのは手間がかかります。そこでAmazon security Hubの登場です!Amazon Security Hubは、複数のセキュリティリソースが検出したリスクを一元的に確認することができます。

また、Amazon Security Hubには管理をしやすくするために、リスクの重大度がレベル分けされていたり、ベストプラクティスに基づいたチェックとスコアも確認することができます。これらはこの後の具体的な使用ケースの紹介で確認しようと思います。

Amazon Inspectorと連携してみた

Amazon Inspectorと連携をしてAmazon Security Hubがどのように表示されるのかを確認していきます。この検証に当たって、Amazon Inspectorの機能をおさらいします。

Amazon Inspectorとは、潜在的な脆弱性を自動で検出するセキュリティ評価サービスです。Amazon InspectorもAmazon Security Hubと同じように緊急度に応じてリソースを確認できる機能があります。Amazon InspectorとAmazon Security Hubが緊急度の表示のされ方にどのような違いがあるかもあわせて確認していきます。

今回の検証では、OSが古いEC2インスタンスを作成して、脆弱性や緊急度がどのように標示されるのかを確認してみたいと思います。

では初めにEC2インスタンスを作成します。

作成することができました。それではまずは、Amazon InspectorでこのEC2インスタンスがどのように検知されるのかを確認してみます。

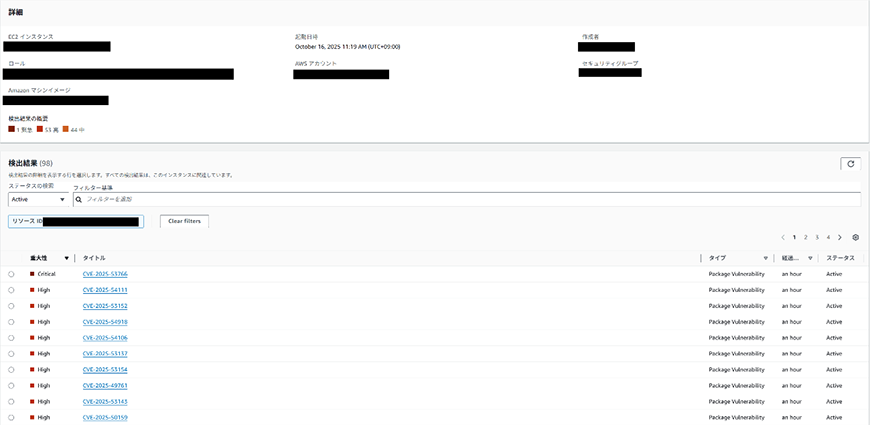

Amazon Inspectorでは緊急:1、高:53、中:44と表示されていました。

重大性の横にCVEという表記でタイトルが書かれています。このCVE(Common Vulnerabilities and Exposures)とは、一般公開されたセキュリティの脆弱性に対して、世界共通で付与される一意の識別子です。このCVEによって情報の共有や対策を効率的に行うことができます。

Amazon InspectorでもCVE番号が表示されるので、どのソフトウェアのどのバージョンに問題があるかを検出しやすくなっています。

それでは、緊急として検出されたものはどのような内容か確認をしてみます。

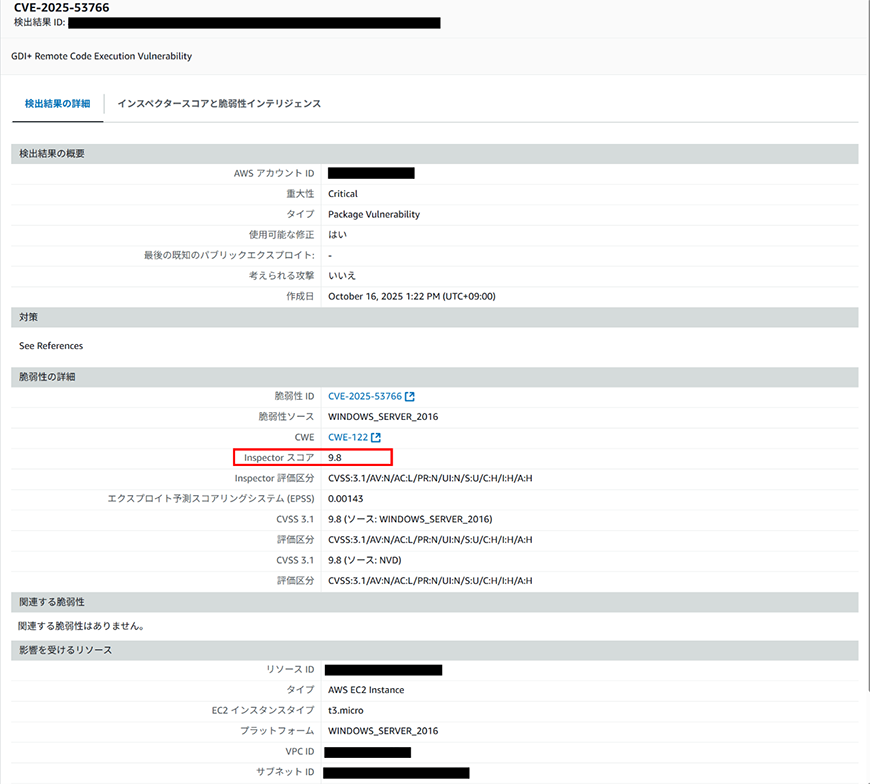

脆弱性の詳細や、影響を受けるリソースを確認することができます。「Inspectorスコア」とありますが、0~10の値で表され10に近いほど深刻度が高いということになります。

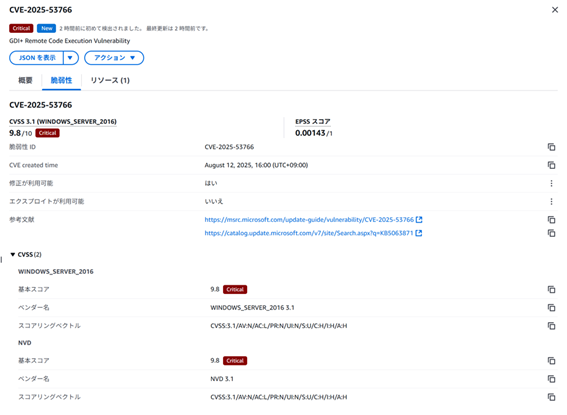

「CVE-2025-53766」から具体的な脆弱性の内容を確認してみると、

「Windows GDI+ のヒープベースのバッファ オーバーフローにより、権限のない攻撃者がネットワーク経由でコードを実行できるようになります。」

と記載されていました。要するに、プログラムが確保したヒープ領域の境界を越えてデータを書き込んでしまうことで、不正にメモリを上書きされてしまうということです。これはOSが古く、パッチが適用されていないからこそ検出された内容です。

それでは本題です。Amazon Security HubではどのようにEC2インスタンスの脆弱性が表示できるか確認します。Amazon Security Hubのコンソールから脆弱性を開きます。

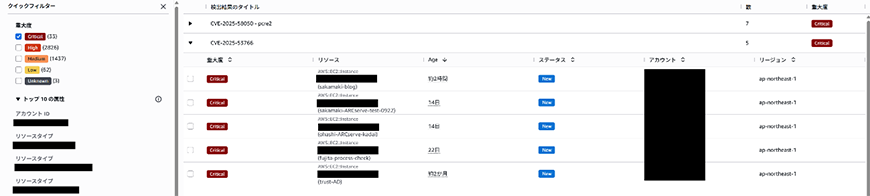

先ほど検出された「CVE-2025-53766」を確認すると、

Amazon Inspectorはインスタンスを選択してから、脆弱性が表示されるようになっていましたが、Amazon Security Hubの場合はCVEの脆弱性の深刻度を表示したうえで、どのインスタンスにその脆弱性が潜んでいるかを確認できる順番になっています。深刻な脆弱性をまず把握することができるので、対処すべきリスクは検出しやすいですね!

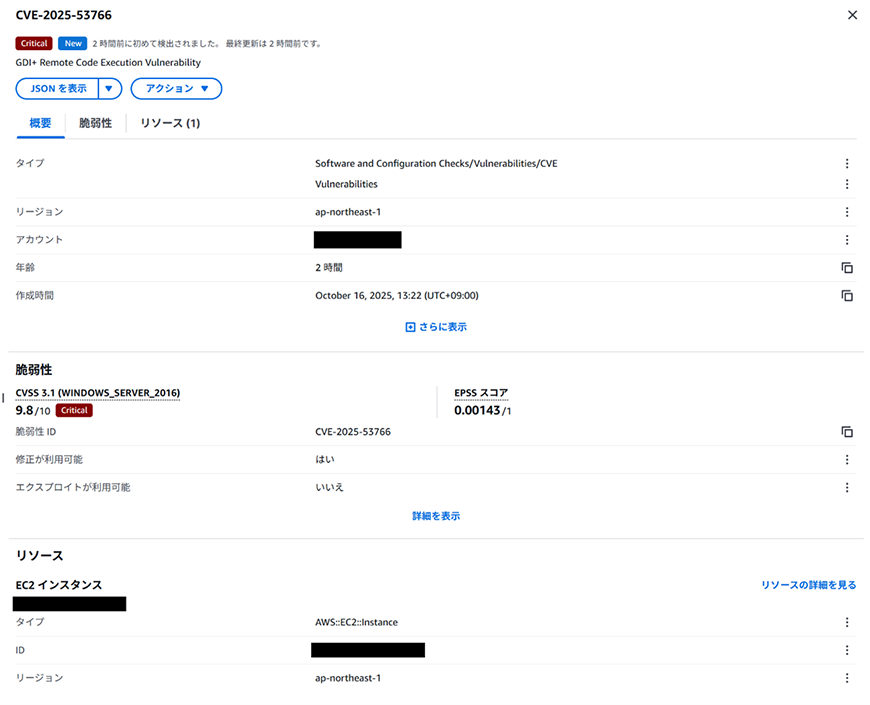

Amazon Security Hubの画面から検出された脆弱性について、より詳細を表示してみると

Amazon Inspector同様に、スコアから脆弱性の深刻度を確認することができました。Amazon Security Hubも基本的にはCVEを使用して脆弱性の内容を確認して使用することになりそうです。

活用シーンの紹介

Amazon Inspectorとの比較をすることで、Amazon Security Hubはどんな脆弱性があるのかを簡単に確認できることがメリットだと感じました。脆弱性の内容と深刻度を確認したうえで、対象となるインスタンスを特定することができます。

そのため、使用に適しているシーンとしては複数のサービスを使用している環境で、セキュリティの状況を全体的に把握したいときに有効です。サービスの数が増えると管理や運用が複雑になりがちですが、Security Hubを使用することで全体のリスクを把握することができます。

そのうえで、脆弱性が検出されたときにAmazon Inspectorを使ってより詳細な脆弱性の内容を確認することで最適なセキュリティ対策を施すことができます。Amazon Security HubとAmazon Inspectorを併用してしようすることがセキュリティレベルを上げることにつながるのです。

今回は脆弱性しか確認しませんでしたが、脅威や露出も同じサービスで確認が完結すると思うと、セキュリティレベルの向上に向けて必須のサービスになりそうですね。

また、もしセキュリティレベルを上げることを考えているが、何を導入したらいいかわからない、どうやって使うかわからないなと、疑問があればソニービズネットワークスまでお問合せいただければと思います!

AWSからセキュリティに関する認定も受けているソニービズネットワークスが、何かお力になれればと思います!

まとめ

今回はAmazon Inspectorとの比較という観点からAmazon Security Hubの脆弱性の検知の内容を確認してきました。現在、クラウドの需要が上がっており、AWSのサービスの利用も増えているからこそ、一括でセキュリティのリスクを把握できることは非常に便利だと感じました。Amazon Inspectorとの併用だけでなく、Amazon Guard Duty、AWS Configと連携をしてセキュリティレベル向上を検討していただけたらと思います。

お役立ち資料をダウンロード

「AWS セキュリティ対策ガイド」のダウンロードをご希望のお客様は、

以下必要事項をご入力ください。