従来のAWS Security Hubの概要

従来のAWS Security Hubは、主に以下の二つの主要機能を備えたサービスでした。

セキュリティ検出結果の統合管理

Amazon GuardDuty、Amazon Inspector、Amazon Macieなどの各種AWSセキュリティサービスからの検出結果を統合管理

セキュリティ標準の自動チェック

CIS、PCI DSS、AWS Foundational Security Best Practices(AFSBP)、NISTなどの業界標準に基づく継続的な設定チェック

今回のアップデートに伴い、この 「セキュリティ標準の自動チェック」機能は Security Hub CSPM(Cloud Security Posture Management) という名前に変更されました。 一方で、新たな機能群を備えた「新しいAWS Security Hub(プレビュー版)」が追加提供される形となります。

新しいAWS Security Hub:統合クラウドセキュリティソリューション(プレビュー版)

サービス概要

新しいAWS Security Hubは、プレビュー版として提供されていて、様々なセキュリティサービスのセキュリティ検出結果の統合管理機能に特化した統合セキュリティソリューションとなりました。特徴的な主要機能は以下の通りです。

主要機能

1. 露出(Exposure)

概要:脆弱性や設定ミスなど、リソースが不正アクセスや侵害にさらされる可能性を示す検出結果を集約

2. 脅威(Threats)

概要:Amazon GuardDuty によって生成されたすべての脅威検出結果を統合

3. 脆弱性(Vulnerabilities)

概要:Amazon Inspector によって検出されたソフトウェアの脆弱性や設定不備を表示

4. 体制管理(Posture)

概要:AWS Security Hub CSPM から得られたコンプライアンスやベストプラクティス準拠状況を表示

5. 機密データ(Sensitive data)

概要:Amazon Macie によって特定された機密データ(例:個人情報、財務情報など)を集約表示

新しいSecurity Hubのメリット

新しいAWS Security Hubは、従来の「検知結果を集めて一覧化するツール」から、「リスクの優先順位付けと効率的な対応を支援する仕組み」へと進化しました。これにより、セキュリティリスクやインシデントに対し、より少ない労力で効果的に解決できるようになります。

では、具体的にどのような点でメリットがあるのでしょうか。代表的なポイントをいくつか紹介します。

セキュリティ管理の効率化

従来は、GuardDuty・Inspector・Macie などからそれぞれ検知を確認し、個別に分析する必要がありました。新しいSecurity Hubでは、それらの情報が 「露出/脅威/脆弱性/体制管理/機密データ」 の5つに整理されます。これにより、情報の整理や分析にかかる時間を大幅に短縮でき、セキュリティチーム全体で同じ観点から状況を把握できるようになりました。

危険度の高いリスクを特定しやすくなる

セキュリティの現場では、検知が多すぎて「どこから手を付けるべきか分からない」ことが少なくありません。新しいSecurity Hubは、「攻撃者に悪用されやすいか」「外部からアクセスできるか」「重要データに関わるか」 といった観点でリスクを評価します。そのため、検出された中でも特に危険度の高いものを明確にし、優先的に対応することが可能になります。

AWS Security Hubの実際の画面

では、実際の画面を見ていきたいと思います。

1. 概要

まずはトップページの概要画面です。トップページで確認できるのは「脅威の概要」「露出の概要」「リソース概要」「セキュリティカバレッジ」です。

脅威や露出の検知状況だったり、リソース毎の検知状況、各セキュリティサービスがどれだけアカウント内をカバーできているかを確認することができます。

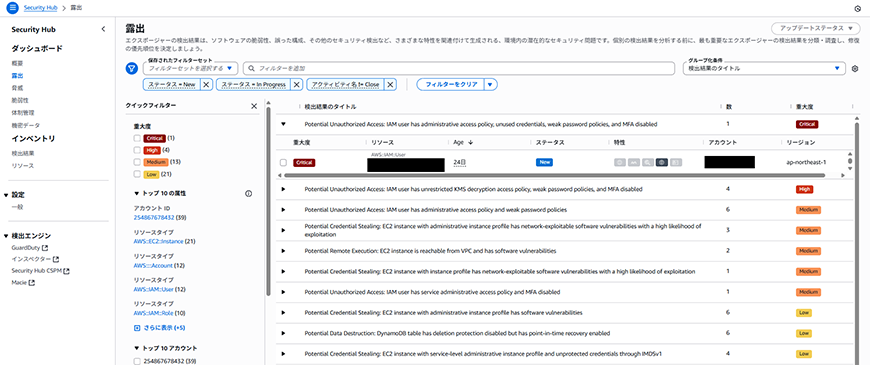

2. 露出

続いて露出(エクスポージャー)のページです。露出は前述の通り「脆弱性や設定ミスなど、リソースが不正アクセスや侵害にさらされる可能性を示す検出結果を集約」しているページとなります。

検出結果のタイトル横の「▼」をクリックすると、検出結果の概要を確認することができます。

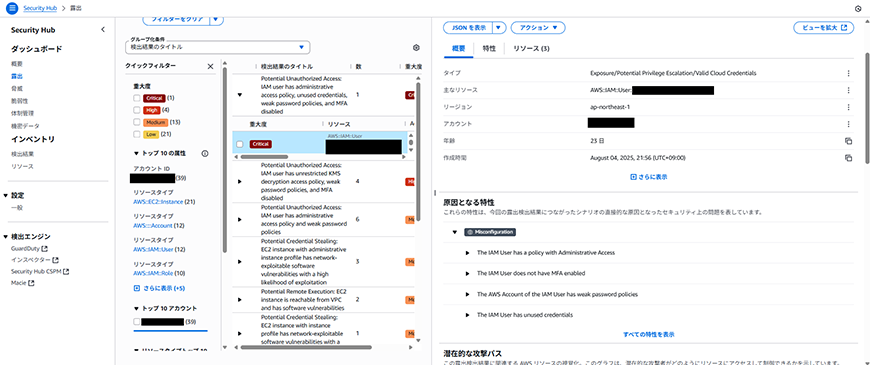

リソースIDをクリックすると、検出結果の詳細について確認することができます。

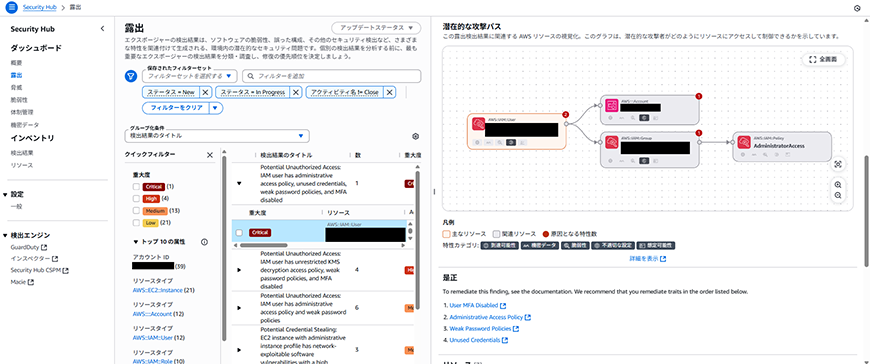

特筆すべきなのは、攻撃パスまで確認できるところです。検出された内容を元にどのようなことを攻撃者にされ得るのかを確認することができます。

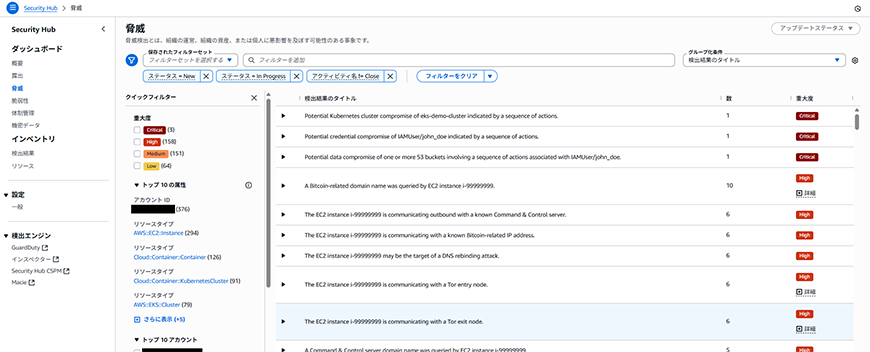

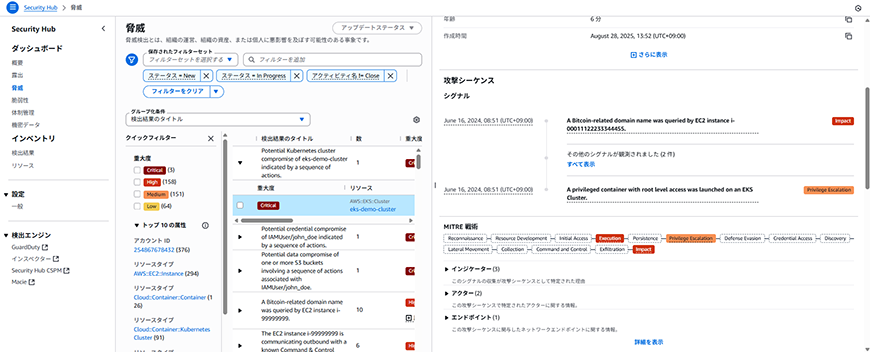

3. 脅威

脅威項目ではGuardDutyの検出結果を確認することができます。

また、このページではGuardDutyのページ同様、攻撃シーケンスを確認することが可能です。

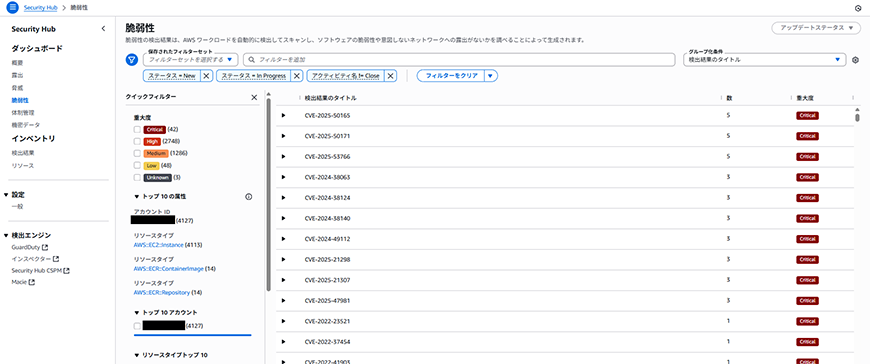

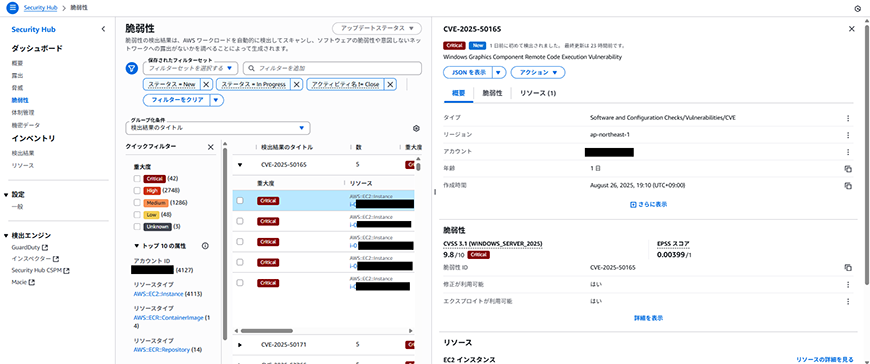

4. 脆弱性

脆弱性項目では、Inspectorの検出結果を確認することが可能です。

詳細はこのように、どのリソースでどのような脆弱性が検出されたかを確認することができます。

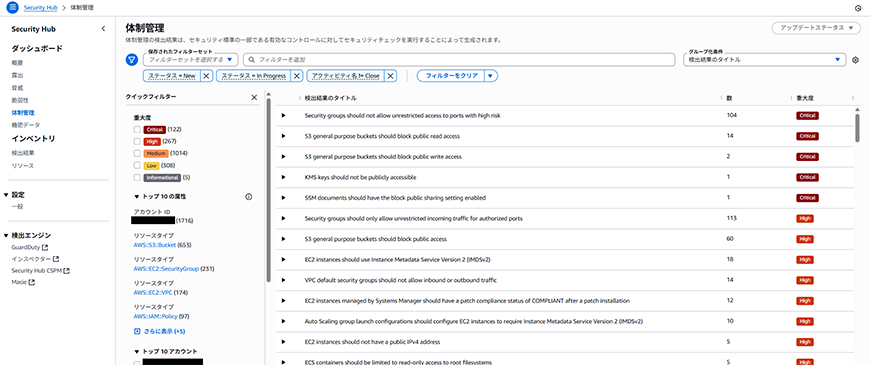

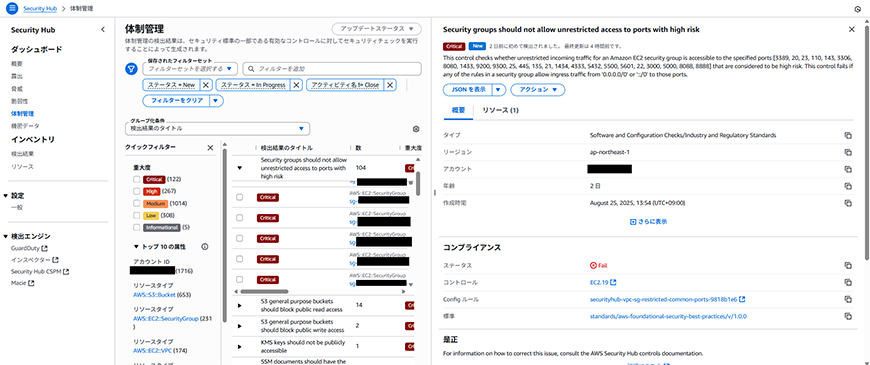

5. 体制管理

体制管理項目では、Security Hub CSPMの検出結果を確認することが可能です。

詳細はこのような形でどのリソースがどのコントロールで引っかかっているかを確認することができます。

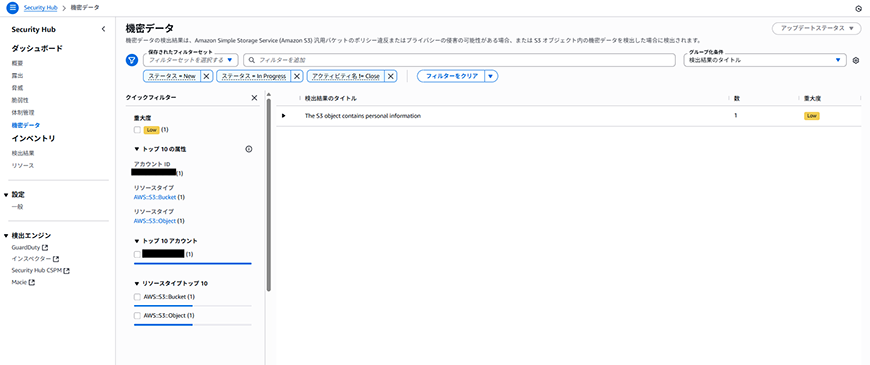

6. 機密データ

機密データでは、Macieの機密データに関する検出結果を確認することが可能です。

詳細では、対象のバケットや検出されたデータの内容について確認いただくことが可能です。

まとめ

いかがでしたでしょうか。

旧Security Hubでもセキュリティ検出結果の統合管理というのは可能でしたが、新しくなってからはその機能がより強化されたという事がよくわかると思います。みなさんもぜひ新しくなったSecurity Hubを触ってみて、どれだけ強化されたか実感していただければと思います。

このブログが、皆さまのセキュリティ運用をより理解しやすくし、日々の業務や取り組みの助けになれば幸いです。