WAFとは

WAF(Web Application Firewall)とは、Webアプリケーションを保護するためのセキュリティ対策ツールです。ファイアウォールやIDS/IPSなど一般的なセキュリティ対策では防ぎきれない、Webアプリケーションに特化した攻撃から企業システムを守ります。

ここでいうWebアプリケーションとは、ECサイトやメールサービス、業務管理システムなど、ブラウザ上で使えるアプリケーションソフトウェアのことです。

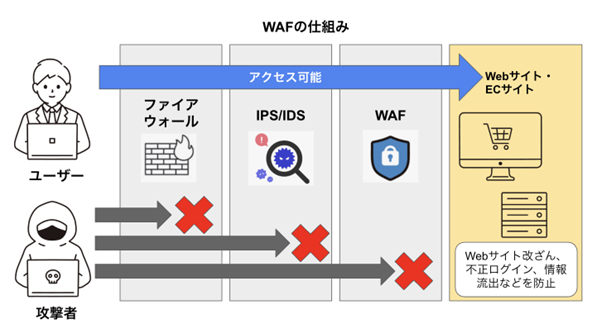

通常、WAFはWebサーバーとインターネットの間に設置され、通信トラフィックを監視します。Webアプリケーションの脆弱性を狙った攻撃パターンを検知し、攻撃を未然に防止する機能が特徴です。これにより、Webアプリケーションの利用における安全性を高め、情報漏洩やシステム障害などのリスクを低減できます。

WAFが求められる理由

WAFが求められる理由として、Webアプリケーションがサイバー攻撃の標的となるリスクが高まっている点が挙げられます。

インターネットを用いて事業を展開する企業によって、Webアプリケーションの活用は不可欠です。しかし、Webアプリケーションの機能が複雑化する中、システムやプログラムの不備など脆弱性が狙われるリスクが高まっています。

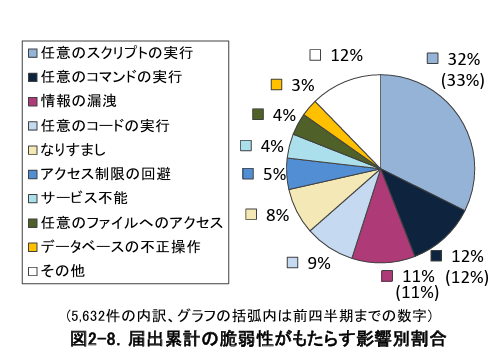

出典:ソフトウェア等の脆弱性関連情報に関する届出状況 2025年第3四半期(7月~9月)|独立行政法人情報処理推進機構(IPA)

2025年10月、独立行政法人情報処理推進機構(IPA)が報告した調査結果によると、ソフトウェア製品に関する脆弱性の原因別で見る届出状況は、「Webアプリケーションの脆弱性」が53%と半数以上を占め、最も多いことがわかりました。

このデータは、Webアプリケーションが悪意のある攻撃者によって狙われやすい対象になっていることを示しています。従来のセキュリティ対策では、Webアプリケーションの脆弱性を突いた攻撃を防ぐことが難しいため、Webアプリケーションに特化した防御が行えるWAFが求められているのです。

WAFの導入が推奨される企業

WAFの導入がとくに推奨されるのは、Webアプリケーションを扱っている以下のような企業です。

- ECサイトを運営している企業

- Web経由で他社へサービスを提供している企業

- 画配信サービスなど個人情報を取り扱う会員制Webサイトを運営している企業

脆弱性を突かれ不正アクセスが発生した場合、業務の一時中断や個人情報の流出、信頼低下などにつながるため、WAFによる防御が重要となります。

WAFとファイアウォール、IPS/IDSの違い

WAFは、ファイアウォールやIPS/IDSといった他のセキュリティ対策ツールと役割や範囲が異なります。ファイアウォールはネットワークの境界を、IPS/IDSはOSやミドルウェアなどを防御するのに対し、WAFはWebアプリケーションへの不正アクセスをブロックします。

ここでは、WAFとファイアウォール、IPS/IDSの違いを解説します。

ファイアウォールとWAFの違い

ファイアウォールの保護対象は、ネットワーク層です。一方、WAFはアプリケーション層を対象としている点が大きな違いです。

ファイアウォールは、IPアドレスやポート番号といった送信元・送信先情報に基づき、不正アクセスやポートスキャンなどを制御します。しかし、ファイアウォールでは通信の内容まで検査を行いません。

一方、WAFは「Webアプリケーションへのリクエスト内容が正常か不正か」を判断し、Webアプリケーションの脆弱性を突いた攻撃を特定してブロックすることができます。

ファイアウォールとWAFの違いをまとめると、以下の通りです。

| 対策製品 | 主な保護対象 | 通信制御の単位 | 主な対応攻撃 |

|---|---|---|---|

| ファイアウォール | ネットワーク層 | IPアドレス、ポート番号 | 不正アクセス、ポートスキャンなど |

| WAF | アプリケーション層 | HTTP/HTTPSリクエスト内容 | SQLインジェクション、OSコマンドインジェクションなど |

表はスライドできます

SQLインジェクションやOSコマンドインジェクションなど、WAFが対応できる攻撃の種類については、後の章で解説します。

WAFとIPS/IDSの違い

IDS(Intrusion Detection System:不正侵入検知システム)とは、主にネットワークへの不正アクセスや攻撃を検知し、管理者に通知するシステムです。また、IPS(Intrusion Prevention System:不正侵入防御システム)は、IDSの機能に加え、攻撃を検知した際に自動でブロックするシステムです。違いをまとめると、以下の通りです。

| 種類 | 機能 | 構成 |

|---|---|---|

| IDS(Intrusion Detection System:不正侵入検知システム) | ネットワークやシステムへの不正アクセスの兆候を検知し、管理者にアラートを出す | ネットワーク上に設置し、通信内容をコピーして監視・分析する |

| IPS(Intrusion Prevention System:不正侵入防御システム) | IDSの機能に加え、攻撃を自動で防御する | ネットワーク通信経路上に設置し、すべての通信を監視・ブロックする |

表はスライドできます

IPS/IDSは、OSやミドルウェアなどの脆弱性を狙った攻撃に対応します。一方、WAFはWebアプリケーションを保護するため、セキュリティ対策の範囲が異なります。

WAFの仕組み

WAFがどのように攻撃を検知し、防御するのか、その基本的な仕組みと主な検知方式について解説します。

シグネチャベースの検知

WAFの基本的な検知方式のひとつが「シグネチャベース」の検知です。シグネチャとは、既知の攻撃パターンをまとめた定義ファイルのことです。WAFは、シグネチャとWebトラフィックを照合し、一致するものを攻撃として検知します。実際の検知プロセスは、以下の通りです。

- WAFがHTTP/HTTPSリクエストを受信

- リクエストの各部分(URL、クエリパラメータ、HTTPヘッダー、POSTデータなど)を解析

- 解析したデータをあらかじめ用意された攻撃パターンデータベースと照合

- マッチングした場合は攻撃と判断し、設定に応じてブロックまたは警告

シグネチャベースの検知は、既知の攻撃に対しては高い精度で検出できる反面、シグネチャが登録されていない新種の攻撃(ゼロデイ攻撃)には対応できないという制限があります。そのため、WAFベンダーは常に新しい攻撃パターンを収集し、シグネチャデータベースを更新しています。

ゼロデイ攻撃については、以下の記事もご覧ください。

ブラックリスト方式とホワイトリスト方式

WAFの検知方式には大きく分けて「ブラックリスト方式」と「ホワイトリスト方式」の2つのアプローチがあります。それぞれの概要は、以下の通りです。

| 検知方式 | 仕組み | メリット | デメリット |

|---|---|---|---|

| ブラックリスト方式 | 特定の対象を禁止または拒否する方式 | 過去の攻撃パターン(シグネチャ)に対応できる | 管理が煩雑になりやすく、新たな攻撃に対応できない場合がある |

| ホワイトリスト方式 | 許可した対象、つまり安全な通信のみをリスト化し、それ以外はすべて拒否する方式 | 未知の攻撃に対して防御できる | 信頼できる対象を管理する必要があり、設定や運用に手間がかかる場合がある |

表はスライドできます

実際のWAF運用では、ブラックリスト方式とホワイトリスト方式を組み合わせて使用することで、セキュリティと利便性のバランスを取ることが一般的です。例えば、基本的な保護にはブラックリスト方式を採用し、とくに重要な機能や機密情報を扱う部分にはホワイトリスト方式を適用するといった運用が行われています。

また、最近のWAFでは機械学習やAIを活用した「行動ベース」の検知も導入されています。これは通常のWebサイトの利用パターンを学習し、そこから逸脱する不審な動きを検知する方法です。従来の方式よりも精度が高く、未知の攻撃にも対応できるというメリットがあります。

WAFの設置形態

WAFには大きく分けて3種類の形態があり、それぞれに特徴やメリット・デメリットがあります。企業の規模や運用体制、セキュリティ要件に合わせて最適な形態を選択することが重要です。

クラウド型WAF

クラウド型WAFは、クラウドサービスとして提供されるWAFで、「WAF as a Service」とも呼ばれます。ユーザーはクラウドプロバイダーが提供するWAFサービスを利用する形態です。クラウド型WAFのメリット・デメリットは、以下の通りです。

| メリット |

|

|---|---|

| デメリット |

|

表はスライドできます

ソフトウェア型WAF

ソフトウェア型WAFは、Webサーバーやプロキシサーバーにインストールして使用するタイプのWAFです。既存のサーバー環境に組み込む形で利用します。ソフトウェア型WAFのメリット・デメリットは、以下の通りです。

| メリット |

|

|---|---|

| デメリット |

|

表はスライドできます

アプライアンス型WAF

アプライアンス型WAFは、専用のハードウェア機器として提供されるWAFです。物理的な機器を自社のネットワーク内に設置して利用します。アプライアンス型WAFのメリット・デメリットは、以下の通りです。

| メリット |

|

|---|---|

| デメリット |

|

表はスライドできます

WAFで防げる主な攻撃

WAFは様々なWebアプリケーション攻撃から保護する機能を持っています。ここでは、WAFが防御できる代表的な攻撃手法とその仕組みについて解説します。

SQLインジェクション

SQLインジェクションは、Webアプリケーションの入力フィールドにSQL文を挿入し、データベースを不正に操作する攻撃です。SQL文とは、データベースに指示をする命令文のことです。この攻撃が成功すると、データベースの情報漏洩や改ざん、さらには認証機能の迂回なども可能になります。

WAFはSQLインジェクション攻撃の特徴的なパターン(特殊文字や予約語の使用など)を検知し、攻撃と判断した通信をブロックすることで、データベースへの不正アクセスを防ぎます。

OSコマンドインジェクション

OSコマンドインジェクションは、Webアプリケーションの脆弱性を利用して、サーバー上でOSコマンドを不正に実行させる攻撃です。これにより攻撃者は、サーバーのファイルにアクセスしたり、悪意あるプログラムを実行したりすることが可能になります。

WAFはコマンド構文や特殊文字のパターンを検知し、サーバーに到達する前にブロックします。

クロスサイトスクリプティング

クロスサイトスクリプティング(XSS)は、Webサイトの入力フォームや掲示板などに悪意のあるスクリプトを挿入し、そのWebサイトを閲覧したユーザーのブラウザ上でスクリプトを実行させる攻撃です。これにより、ユーザーのクッキー情報の窃取やセッションハイジャックなどが可能になります。

WAFはHTMLタグやJavaScriptコードなどの不審なパターンを検出し、XSS攻撃をブロックすることで、ユーザーの個人情報やセッション情報の漏洩を防止します。

バッファオーバーフロー

バッファオーバーフローは、サーバーの処理限界を超える大量のデータを送り、システムの誤作動を狙う手口の攻撃です。管理者権限の乗っ取りや、サービスの強制停止などが目的になります。

WAFは通信内容を検査し、バッファオーバーフローを引き起こす可能性のあるパターンを検知しーブロックします。

DDoS攻撃

DDoS攻撃は、大量のデータを送りアクセスを集中させ、標的のWebサーバーなどに処理負荷をかけ、機能停止に追い込む攻撃手法です。WAFの導入により、Webアプリケーションを狙った異常なアクセスの集中をリアルタイムで検知し、不正アクセスを遮断することが可能となり、DDoS攻撃対策の一環となります。

WAF導入のメリット

企業のセキュリティ対策としてWAFを導入することで得られるメリットについて解説します。WAFは単なる防御ツールではなく、ビジネス継続性確保やコンプライアンス対応の観点からも重要な役割を果たします。

Webアプリケーションの脆弱性対策の強化

WAF導入の大きなメリットは、Webアプリケーションの脆弱性に対する防御層を追加できる点です。具体的には、以下のような効果が期待できます。

- 修正プログラムが適用されるまでの期間中にも、脆弱性を狙った攻撃をブロックする

- 更新やサポートが終了したレガシーシステムに導入することで、システム刷新までの移行期間も保護できる

また、WAFは開発段階で見逃された脆弱性が悪用されるリスクを低減するのに役立ちます。しかし、WAFはあくまで補完的な対策であり、Webアプリケーション自体のセキュリティを確保する根本的な責任は、プログラムを開発する側にある点にも注意が必要です。

セキュリティの多層化

セキュリティ対策は単一の防御策に頼るのではなく、複数の防御層を組み合わせる「多層防御」が基本です。WAFはこの多層防御戦略において重要な役割を果たします。

ファイアウォールやIDS/IPSが主にネットワーク層を守るのに対し、WAFはアプリケーション層を専門的に防御します。WAFを導入することで、セキュリティの盲点となりがちなアプリケーション層の防御を強化し、総合的なセキュリティレベルを高められる点がメリットです。

WAFは攻撃の試みをリアルタイムで検知し、ログに記録します。どのような攻撃がどのタイミングで行われているかを可視化でき、セキュリティ対策の改善や、より大きな攻撃の予兆を掴むための貴重なデータとなります。

運用負荷の軽減とコンプライアンス対応

クラウド型WAFを導入すると、保守や更新作業などの負担をベンダー側に任せられるため、運用負荷の軽減が期待できます。

また、PCI DSS(クレジットカード情報セキュリティ基準)などの各種セキュリティ基準では、Webアプリケーションの保護対策が求められています。WAFはこうした要件に対応するための効果的なソリューションとなり、コンプライアンス達成を支援します。

WAF導入時の注意点

WAFは、Webアプリケーションを守るセキュリティ対策のひとつですが、運用面で注意しておきたい点があります。例えば、攻撃ではない通信を遮断してしまう誤検知が増えると担当者の負荷が増えるため、適切な管理体制が必要です。

また、攻撃を見分けるためのシグネチャの管理も求められ、状況に応じて設定変更が発生する可能性があります。

自社の人材やノウハウなどが不足している場合には、WAFの運用をサポートしてくれるマネージド型サービスを利用するのも一つの方法です。これにより、業務負担の軽減が期待できます。

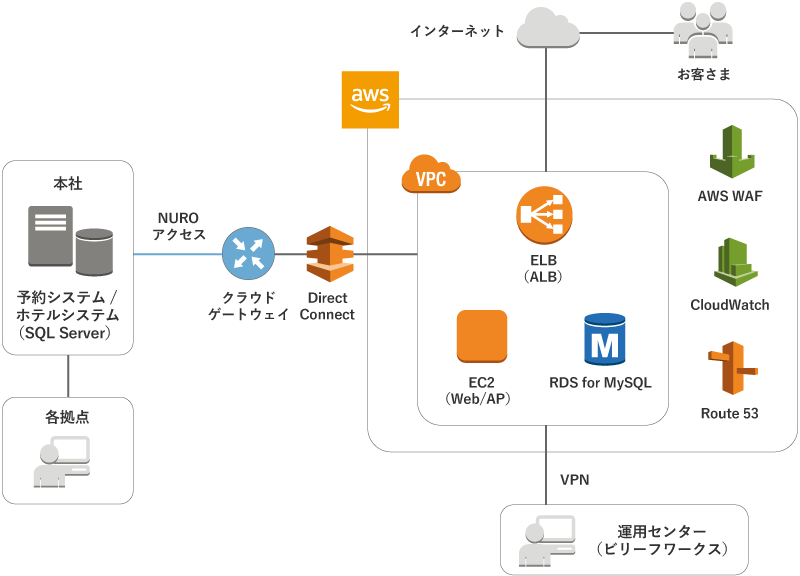

WAF導入も実現するNURO Bizの「マネージドクラウド with AWS」

ソニービズネットワークスの「NURO Biz」は、高速インターネット接続サービス「NUROアクセス」に加え、マネージド型クラウドソリューションも展開する法人向けブランドです。ソニーグループの知見を活かしたパブリッククラウドのマネージド型サービスとして「マネージドクラウド with AWS」を提供しています。

実際に、インフラの刷新と併せてAWS WAFを導入した実績もあります。

【導入事例】Webサイト刷新時にAWSに移行しAWS WAFも利用|ホテルグリーンプラザ様

レジャー事業を担うホテルグリーンプラザ様は、独自開発した予約システムなどWebアプリケーションを外部のデータセンターで運用していました。しかし、保守コストが高額で、障害発生時の復旧に時間がかかるなどの課題がありました。さらに、ハイシーズンにはアクセスが集中し、予約が取りづらくなる状況も発生していたといいます。

サーバーの保守切れが迫ってきたことをきっかけに、システムのクラウド移行を決意し「マネージドクラウド with AWS」を選定。自分たちで運用できることをコンセプトに開発された「クラウドポータル」が導入の決め手になったといいます。

セキュリティ対策の一環として、Webアプリケーションの脆弱性を狙った攻撃をブロックするために、AWS WAFも導入してAWSを構成しました。

この事例について詳しくは、以下の記事もぜひご覧ください。

- 事例詳細:ホテルグリーンプラザ様

まとめ

本記事では、WAF(Web Application Firewall)の基本概念から、ファイアウォールやIPS/IDSとの違い、種類と特徴、防御できる攻撃、導入メリット・デメリットまで幅広く解説しました。

WAFはWebアプリケーション層を専門に防御するセキュリティ対策であり、SQLインジェクションやクロスサイトスクリプティングなど、ファイアウォールなどでは防ぎきれない攻撃に対応できる重要なツールです。しかし、WAFの導入と運用には専門知識が必要となり、誤検知対策やシグネチャ管理が担当者の負荷につながる場合もあります。

AWS環境への移行や運用の効率化を検討している場合、NURO Bizの「マネージドクラウド with AWS」がおすすめです。AWSの導入から移行、保守をトータルでサポートするマネージドサービスで、AWS WAFの基本設定や脅威検知など、必要なセキュリティソリューションをパッケージとして利用可能です。

独自開発した「クラウドポータル」により、専門知識がなくとも誰でも簡単に運用できるように設計されています。「リソースをなるべくかけずにWAFを含めたAWS環境へ移行したい」「セキュリティ対策を強化したい」という方は、以下のリンクよりぜひご相談ください。

お役立ち資料をダウンロード

「NURO Bizセキュリティサービスカタログ」のダウンロードをご希望のお客様は、

以下必要事項をご入力ください。