ゼロトラストモデルとは

ゼロトラストモデルとは、「すべての通信を信頼しない」という原則に基づき、ユーザーやデバイス、アクセス要求を都度検証しながら情報資産を守るセキュリティアプローチです。2010年に、米国の調査会社フォレスター・リサーチ社によって提唱されました。クラウドサービスやテレワークの普及に伴い、社内ネットワークの境界が曖昧になった現代に適した考え方といえます。

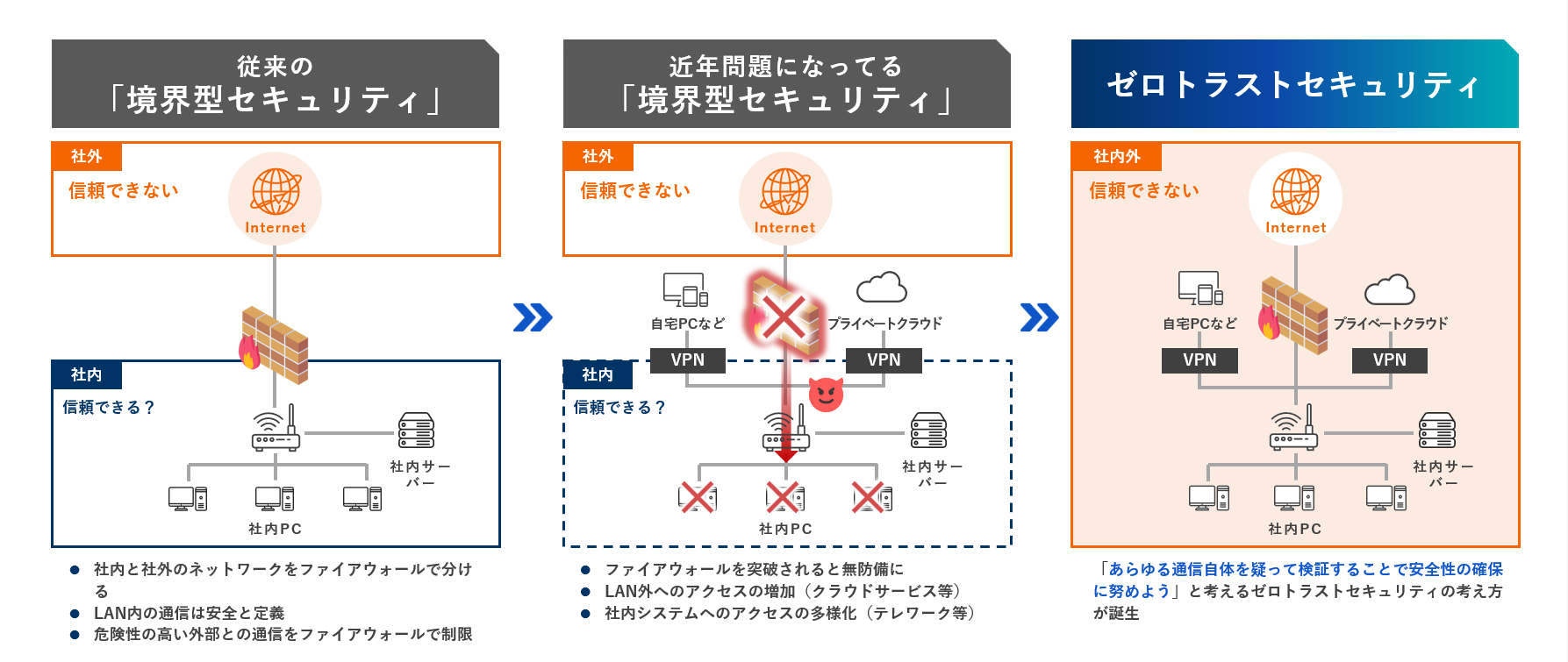

従来の境界型防御は「社内は安全・社外は危険」という前提でファイアウォールを設置して防御を行う仕組みです。しかし、攻撃者が一度内部に侵入すると横移動されやすく、セキュリティリスクが高まる点が課題でした。

これに対しゼロトラストモデルは、ネットワークの内外を問わずアクセスを信用せず、通信内容やデバイスの状態を継続的に検証し、業務に必要な最小限の権限のみを付与します。不正アクセスや内部不正による被害拡大を抑え、安全な業務環境の実現を目指すソリューションとして注目されています。

ゼロトラストが注目されている背景

従来の境界型防御は、ファイアウォールを境界として社内ネットワーク(LAN)を信頼できる領域とみなし、外部からの不正アクセスを遮断することで情報資産を守る仕組みです。しかし、近年のビジネス環境の変化によりさまざまな課題が浮き彫りになってきており、新たなセキュリティ対策の必要性が高まっています。

ここでは、ゼロトラストが注目されている背景を解説します。

クラウドサービスの利用拡大

業務に必要な情報のほとんどが社内ネットワークに存在していた以前の環境と比べ、最近ではクラウドサービスを利用しなければ業務が成立しない企業も少なくないはずです。

クラウドサービスの利用拡大により社内ネットワークの外へアクセスする機会が増えると、ファイアウォールによる境界型防御では十分に守りきれないリスクが高まります。サイバー攻撃は日々巧妙化を続けているため、未知の脅威に対応できなければ甚大な被害につながる恐れがあります。そこで、場所や環境に依存せず安全性を確保するゼロトラストの考え方が求められるようになりました。

テレワークの普及

テレワークの普及により、自宅や外出先からVPNで社内システムへアクセスする場面が一般化しました。しかし、VPNに負荷が集中したり、自宅のパソコンがマルウェアに感染している場合に社内ネットワークへ侵入を許してしまったりするなど、新たなリスクが浮上しています。

また、スマートフォンやタブレットなど多様なデバイスが業務利用されることで、従来の境界型防御ではすべてのアクセス経路を適切に保護することが困難になっているのです。社内外を問わず複数の経路からアクセスが発生すると、経路ごとのセキュリティのばらつきが攻撃の入り口になる恐れもあります。

そのため、あらゆるアクセスを疑い、都度検証するゼロトラストの考え方が、現代のビジネスシーンに適したセキュリティソリューションとして注目されています。

サイバー攻撃の高度化・巧妙化

近年、サイバー攻撃は高度化・巧妙化が急速に進んでおり、従来の境界型防御だけでは十分に対処できないケースが見られます。

独立行政法人情報処理推進機構(IPA)が公表した「情報セキュリティ10大脅威 2025」でも、ランサムウェア攻撃、サプライチェーンを悪用した侵害、システムの脆弱性を突く攻撃など、企業の情報資産を狙う深刻な脅威が上位を占めています。

| 順位 | 組織向け脅威 |

|---|---|

| 1位 | ランサム攻撃による被害 |

| 2位 | サプライチェーンや委託先を狙った攻撃 |

| 3位 | システムの脆弱性を突いた攻撃 |

| 4位 | 内部不正による情報漏えい等 |

| 5位 | 機密情報等を狙った標的型攻撃 |

| 6位 | リモートワーク等の環境や仕組みを狙った攻撃 |

| 7位 | 地政学的リスクに起因するサイバー攻撃 |

| 8位 | 分散型サービス妨害攻撃(DDoS攻撃) |

| 9位 | ビジネスメール詐欺 |

| 10位 | 不注意による情報漏えい等 |

表はスライドできます

特にランサムウェア攻撃では、攻撃者は侵入後に横移動し、重要情報や業務システムへ到達する手口を多用するため、ネットワークの境界を守る従来型の対策では防御が難しくなっているのが現状です。

そこで、通信内容やデバイスの安全性を継続的に検証し、必要最小限の権限のみを付与するゼロトラストの考え方が注目されています。ゼロトラストを軸にしたセキュリティソリューションを導入することで、巧妙化する攻撃に備え、組織全体としてより強固な防御体制の構築が期待できます。

ゼロトラストアーキテクチャの基本的な考え方

ゼロトラストアーキテクチャは、NIST(米国国立標準技術研究所)が発行したレポート「NIST Special Publication 800-207」を基盤としており、以下の7原則が柱となっています。

◾️NISTが定義する7つの原則

- すべてのデータソースと処理サービスをリソースと考える

- ネットワークの場所に関係なく、すべての通信が保護される

- リソースへのアクセスはセッションごとに許可される

- リソースへのアクセスは動的なポリシーによって決定される

- 組織に関連する機器は可能な限り安全を保てるよう、継続的に監視する

- リソースの認証と認可は動的に実施され、許可する前に厳密に適用される

- ネットワークインフラとコミュニケーションの情報をできる限り収集する

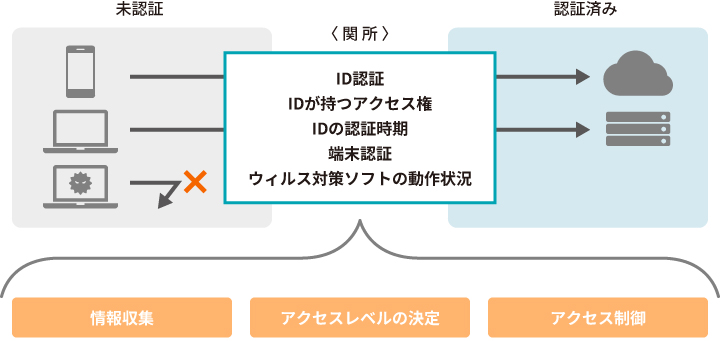

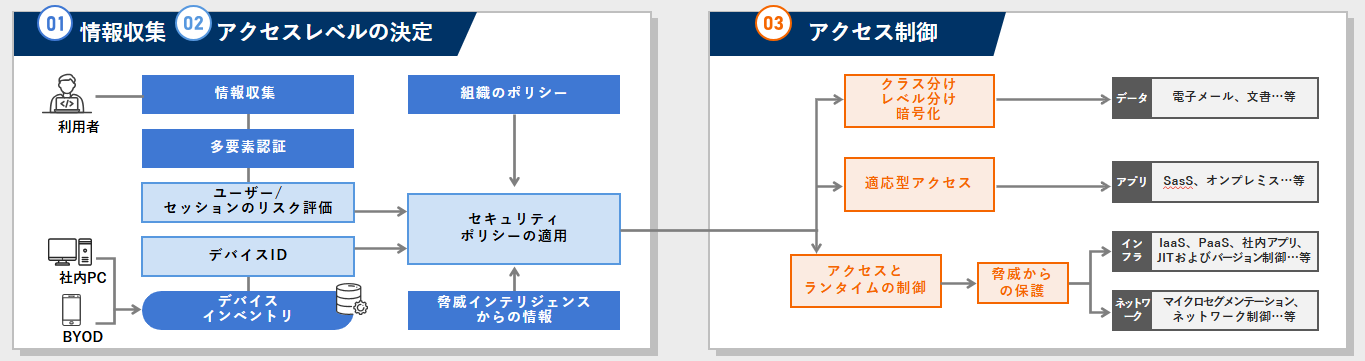

また、ゼロトラストに基づくセキュリティ対策は、基本的に以下の3ステップで構成されています。

一つ目は、情報収集です。ユーザーの認証情報(IDやパスワード) 、デバイスの状態(OSのバージョンやセキュリティパッチの適用状況)、 ネットワークの特性(通信経路や接続元の地理的情報)などを収集します。

二つ目は、アクセスレベルの決定です。情報収集で得た情報に企業ネットワークのセキュリティポリシーを合わせ、リソースごとにアクセスレベルを決定します。

最後に、アクセス制御です。アクセスレベルに基づき、リソースごとに最小権限のアクセス権を割り当てます。

こうしたプロセスにより、デバイスが社内資産にアクセスするたびに可否が判断され、攻撃者が侵入する隙を最小限に抑えることが可能になるのです。

ID管理の効率化とセキュリティ向上を実現!クラウド型ID管理・シングルサインオンサービス「OneLogin」について詳しくはこちら

ゼロトラストセキュリティを踏まえた対策の具体例

ゼロトラストセキュリティを踏まえた5つの対策を具体的に紹介します。

1.IDガバナンスの拡張(IDaaS)

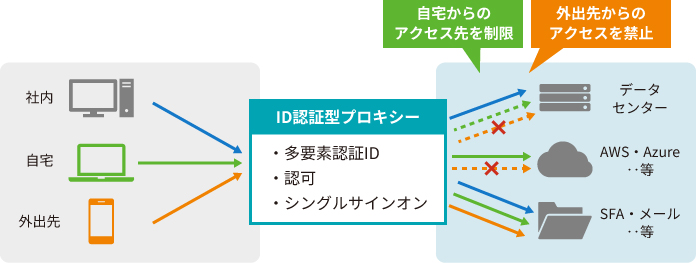

IDaaS(Identity as a Service)は、クラウド上でユーザーIDや認証、アクセス権限を一元管理できるサービスです。ゼロトラストの概念に基づき、ユーザーのアイデンティティや端末の状態、アクセス元の場所などを厳格に管理し、アクセス制御を動的に行います。

ユーザーがクラウドサービスやデータセンターにアクセスする際、ID認証型プロキシー※1を経由してアクセスの可否が決定されます。具体的には、以下のような細かな制御が可能です。

- 自宅のパソコンからはアクセスを許可しない

- 外出先のスマートフォンからは、SaaSのみアクセスを許可し、データセンターへのアクセスは禁止する

リソースへ直接アクセスできない構造にすることで、安全性を担保しやすい点がメリットです。

ID管理の効率化とセキュリティ向上を実現!クラウド型ID管理・シングルサインオンサービス「OneLogin」について詳しくはこちら

- ※1 ID認証型プロキシー:ユーザーのアクセスがクラウドサービスやデータセンターなどへ到達する前に、通信を検証する関所としての役割を持つ中継サーバー。

2.マイクロセグメンテーションによるネットワークのセキュリティ強化

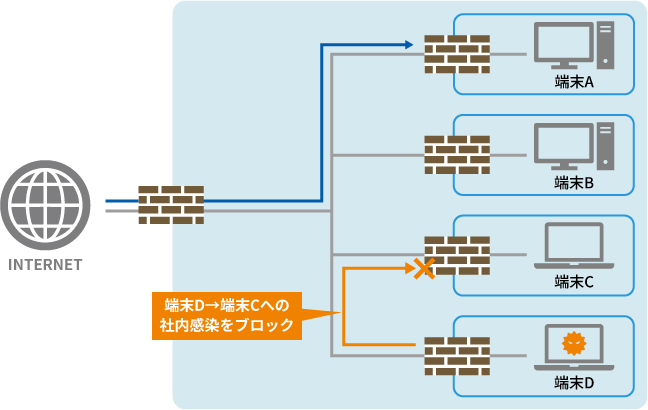

マイクロセグメンテーションとは、ネットワークを小さな論理セグメントに分割した上で、セグメントごとに仮想的なファイアウォールを設置し、社内外問わず通信を検証する手法です。

境界型防御では「一度内部に侵入されてしまうと被害が拡大しやすい」という課題がありました。一方のマイクロセグメンテーションでは、セグメントごとにアクセスを細かく制御し、許可された通信以外は遮断する点が特徴です。

そのため、仮に社内の端末がウイルスに感染した場合でも、感染端末との通信をブロックして感染拡大を防ぐことが可能です。

3.ソフトウェア定義境界(SDP)

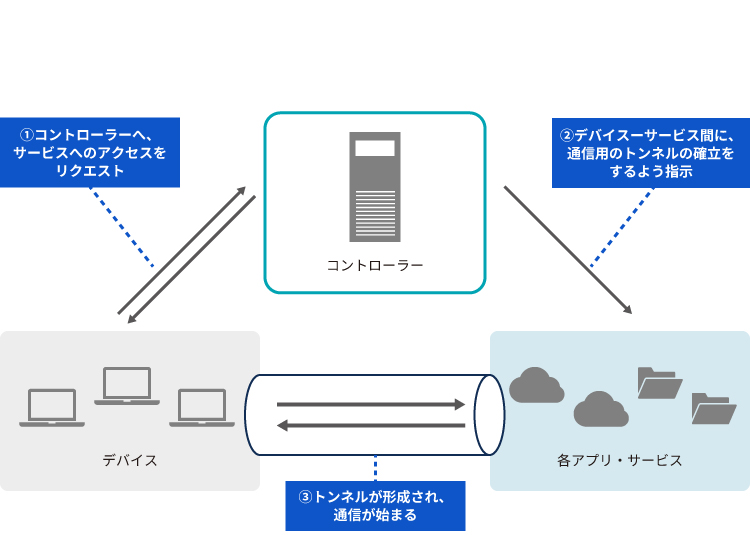

ソフトウェア定義境界(SDP)は、ネットワーク層でアクセス制御を実行し、動的に境界を形成する手法です。

具体的には、まずユーザーのデバイスからコントローラーへ、通信したいサービスに関するリクエストを送ります。これが許可されると、次はコントローラーからサービスに対して、リクエストされたデバイスとの間に通信用のトンネルを確立するよう指示が出されます。このような形でデバイスとサービスの間に通信用のトンネルが形成され、外部との境界を動的に作り出すことで安全な通信を実現します。

4.デバイスの統制・保護(EDR)

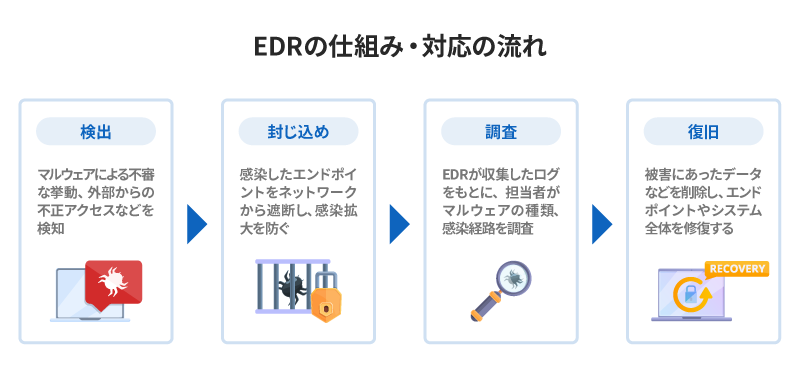

EDR(Endpoint Detection and Response)とは、パソコンやスマートフォンなどのエンドポイント(端末)で発生するサイバー攻撃に対し、セキュリティ対策を提供するソリューションです。

EDRが不審な動作をいち早く検知すると、感染した端末をネットワークから自動的に隔離し、被害の拡大を防ぎます。その後、収集したログをもとに担当者が攻撃の手口や侵入経路を調査し、問題のあるデータを修復することで、端末やシステム全体を安全な状態へと復旧します。このような一連の対応プロセスをEDRが支援する仕組みです。

5.セキュリティ監視(SOC)

ゼロトラストの考え方では、ユーザーやデバイスの振る舞いやアクセスログなどを常時監視し、異常な動きを早期に検知することが重要です。これを担うのが「SOC(Security Operation Center:セキュリティ運用センター)」です。

SOCによる継続的な監視体制を導入することで、セキュリティインシデントの早期発見や迅速な対処が可能になり、組織全体のセキュリティレベルの向上が期待できます。

ゼロトラストセキュリティにおけるネットワークの構成例

ここでは、「ゼロトラストアーキテクチャの基本的な考え方」の章で解説した、NISTの7原則と、ゼロトラストを実現するための3要素(情報収集、アクセスレベルの決定、アクセス制御)を落とし込んだネットワークの構成例をご紹介します。

最初に、ユーザーがデバイスからアクセスを試みると、ID情報や多要素認証の実施状況、デバイスID、最新のセキュリティプログラムの適用状況などを収集します。個人端末も含め、すべての端末をデバイスインベントリ※2で把握し、その上で組織のセキュリティポリシーと照らし合わせて、アクセスに伴うリスクを評価する段階です。

収集したデータをもとに、デバイスが利用できるアクセスレベルを決定します。事前に定義されたポリシーだけでなく、現在の脅威状況なども加味して柔軟に判断されるのが特徴です。ユーザーは、どのアプリケーションやデータ、ネットワークを利用できるかがここで決まります。

最後に、決定されたアクセスレベルに基づき、適切なアクセス制御が行われます。例えば、重要度の高いデータには「クラス分け」や「レベル分け」に応じた暗号化を施し、アプリケーションには必要最小限の権限のみを与えるのが、一連の流れです。

- ※2 デバイスインベントリ:企業内で使用されているパソコンやスマートフォン、タブレットなど、すべての端末を一覧化して管理する仕組みのこと。

NURO BizのIDaaS「OneLogin」でクラウドID管理によるゼロトラストを導入

NURO Bizでは、高速回線サービス「NUROアクセス」とさまざまなセキュリティ製品組み合わせて、安全なクラウドアクセス環境を構築することが可能です。

具体的には、ゼロトラストを実現する上で欠かせない要素のひとつである「IDの統合管理(IDaaS)」として、クラウド型ID管理・シングルサインオンサービス「OneLogin」を提供しています。これは、複数のクラウドサービスで利用するIDやパスワードを一元管理し、厳格な認証と柔軟なアクセス制御を実現するサービスです。

管理者は、ユーザーごとに適切な認証レベルやアクセス許可を細かく設定でき、ユーザーは一度ログインするだけで複数サービスにアクセスできるシングルサインオン(SSO) を利用可能です。これにより、不正ログインのリスクだけでなく、パスワードの管理負荷の軽減にも寄与します。

また、ブラウザ証明書認証、指紋・顔認証といった 多要素認証(MFA) を標準で利用できるのも特長です。万が一パスワードが漏えいした場合でも、追加認証が求められるため不正アクセスの防止が期待できます。

OneLoginやNURO アクセスについて詳しくは、以下のリンクもぜひご覧ください。

【導入事例】業務用ツールのセキュリティ管理を集約しセキュリティを強化|株式会社ナビタイムジャパン様

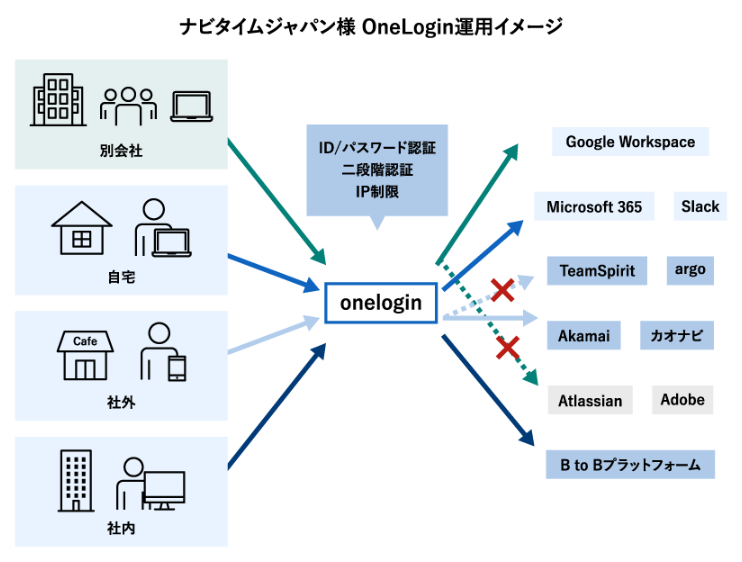

ナビゲーションサービス事業を展開する株式会社ナビタイムジャパン様は、急増するSaaS利用とテレワーク対応に伴い、ID管理やセキュリティ対策が複雑化するという課題に直面していました。

そこで、5,000以上のクラウドサービスに対応する「OneLogin」を導入し、約20種類におよぶ業務ツールの認証管理の一元化を実現。シングルサインオンによりユーザーの利便性が向上し、多要素認証によってテレワークでも安全なアクセス制御にもつながったといいます。

さらに、退職者アカウントの自動削除やアプリの利用状況の可視化によって管理部門の業務負荷を軽減するなど、テレワークでもセキュアな環境を整備できた事例です。

- 事例詳細:株式会社ナビタイムジャパン様

まとめ

ゼロトラストセキュリティは、従来の境界型防御では対応しきれないクラウドサービスやテレワーク利用時のセキュリティ課題を解決する新しいモデルです。しかし、完全なゼロトラストを実現するには、費用や運用面などにハードルがあると考えられます。

そこでまず取り組みたいのが、クラウドID管理サービス(IDaaS)を導入したアカウントの一元管理です。NURO Bizのクラウド型ID管理・シングルサインオンサービス 「OneLogin」 は、複数のクラウドサービスで使用するID管理や多要素認証を集約でき、ゼロトラストの第一歩を踏み出せます。

さらに、高速で安定したネットワーク基盤を提供する 「NUROアクセス」 を組み合わせることで、より安全で快適なクラウド利用環境を構築できます。詳しくは、以下のリンクもぜひご覧ください。

お役立ち資料をダウンロード

SASE・ゼロトラスト!将来像から考える高品質・高セキュアなネットワーク構築のポイント

【パンフレット概要】

「SASE」「ゼロトラスト」の基礎から具体的なセキュリティ対策までを解説します。