UTMとは?

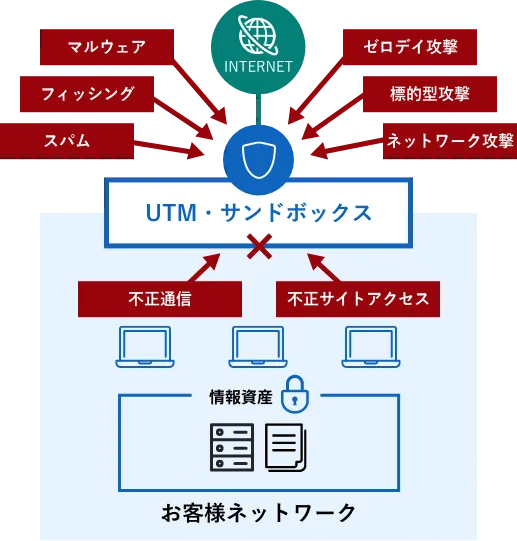

UTM(Unified Threat Management)とは、複数のセキュリティ機能を一つのプラットフォームに統合した総合的なセキュリティソリューションです。マルウェアやフィッシング、スパムメール、ゼロデイ攻撃、標的型攻撃、ネットワーク攻撃など、企業が直面する多様な脅威をまとめて対策できる点が特徴です。

具体的には、ファイアウォール、IDS/IPS(侵入検知/防止システム)、アンチウイルス、アンチスパム、Webフィルタリング、サンドボックスなどのセキュリティ機能を一元的に利用できます。これにより、外部からのサイバー攻撃や内部からの不正通信・不正サイトへのアクセスを防ぎ、社内の情報資産を守ることが可能です。

また、従来は個別に導入・管理していた複数のセキュリティ対策を、UTMでは一つのシステムで統合的に運用できるため、管理の手間やコストを大幅に削減できます。特に中小企業にとって、専門の情報セキュリティ担当者を雇用するコストを抑えながら、高度なセキュリティ対策を実現する手段として注目されています。

UTMとファイアウォールの違い

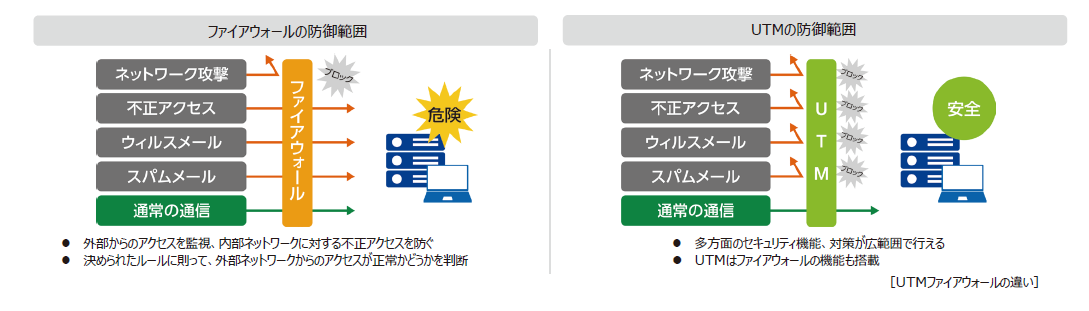

ファイアウォールは、外部ネットワークからのアクセスを監視し、社内ネットワークへの不正な侵入を防ぐセキュリティ機能です。決められたルールに従い、外部からの通信が正常かどうかを判別する役割を担います。しかし、ウイルスやスパムメール、標的型攻撃など多様化する脅威に対しては、ファイアウォール単体では十分に対応できないケースがあります。

一方、UTM(統合脅威管理)はファイアウォールに加え、アンチウイルス、アンチスパム、Webフィルタリング、IDS/IPSなど複数のセキュリティ機能を集約しています。これにより、ネットワーク攻撃だけでなく、不正アクセスやウイルス感染、スパム対策まで広範囲にカバーでき、多層防御を実現できる点がファイアウォールとの大きな違いです。

UTMの仕組みと主要機能

UTMの仕組みと主要機能について解説します。

UTMの仕組み

UTMは、社内ネットワークの出入口であるルーターの下に設置されることが多く、外部からのサイバー攻撃や内部からの不正通信・不正サイトへのアクセスを監視し、遮断する仕組みです。

従来、専用ハードウェアにソフトウェアをインストールして利用するアプライアンス型UTMが主流でした。最近では、複数のセキュリティ機能がクラウド上で提供される、クラウド型UTMも普及しています。クラウド型では物理的機器を導入する必要がなく、運用やメンテナンスの負担を軽減できることから注目されています。

UTMの主要機能

UTMの主要機能は、外部からの脅威に対応する機能と、内部からの不正通信や悪意のあるサイトへのアクセスを防ぐ機能に大別できます。UTMで利用できる機能の例は、以下のとおりです。

| 主な機能 | 役割 |

|---|---|

| 外部からの脅威に対応する機能 | |

| ファイアウォール | 不正なアクセスからネットワークを保護する防壁として機能し、通信の監視や制御を行う |

| アンチウイルス・アンチマルウェア | マルウェアやウイルスからシステムを保護し、高度な分析技術で未知の脅威を検知する |

| メールセキュリティ(アンチスパム) | フィッシングメールやスパムメールを検出・ブロックし、メール経由の攻撃から保護する |

| 侵入検知・防止システム(IDS/IPS) | ネットワーク上の不審な活動を監視し、潜在的な攻撃を検出・ブロックする |

| 内部からの不正通信・不正サイトへのアクセスを防ぐ機能 | |

| Webフィルタリング | 危険なWebサイトへのアクセスを制限し、コンテンツ分析に基づく保護を提供する |

| アプリケーション制御 | 許可されていない不要なアプリケーションの利用を制限し、不審なソフトウェアの実行を防止する |

| アンチボット | マルウェア感染などにより不正に操作される不正プログラムを検出し、駆除を行う |

表はスライドできます

従来は個別で導入されていたセキュリティ機能を、まとめて導入して利用できる点がUTMの大きなメリットです。これにより、社内外からの脅威に対する多層防御を効率的に実施でき、安心して業務を遂行できる環境を実現できます。

管理・運用コストの削減効果

複数のセキュリティツールをバラバラに導入・管理する場合と比較して、UTMでは一元管理による効率化が図れる点が大きな利点です。

具体的には、複数のセキュリティベンダーとの契約管理や、各システムの個別メンテナンスが不要になります。また、一つの管理画面から全てのセキュリティ機能を操作・監視できるため、運用担当者の負担が大幅に軽減されます。

ただし、一部の設定や特定の機能については個別の設定画面や追加のツールが必要になる場合があるため、サービスごとに仕様を確認することが大切です。

セキュリティ製品を個別で導入する場合と、UTMを導入する場合を比較すると、以下のとおりです。

| コスト項目 | 個別導入の場合 | UTM導入の場合 |

|---|---|---|

| 導入コスト | 複数ベンダーから製品を購入する費用が必要 | 単一製品の購入費用のみ |

| ライセンス管理 | 複数ライセンスの管理が必要 | 一元的なライセンス管理 |

| 保守費用 | 製品ごとの保守契約が必要 | 一括した保守契約のみ |

| 運用工数 | 複数の管理画面の操作が必要 | 単一の管理画面で完結 |

表はスライドできます

さらに、ライセンス費用も個別の製品を導入するよりも総合的に見て安価になることが多いため、予算内でより高度なセキュリティを実現することも可能です。

導入の容易さと迅速な展開

UTMは、一般的にルーター直下に機器を設置することで運用を開始できるため、複雑なネットワーク構成の変更を必要としません。シンプルな構成で高度なセキュリティを実現できる点が、企業にとって大きな魅力です。

また、UTM機器は基本的にプラグアンドプレイで設計されており、初期設定もウィザード形式で進められることが多く、専門知識がなくても比較的短時間で導入できます。

クラウド型UTMソリューションであれば、複数拠点への一斉展開も容易で、リモートでの設定変更や監視も可能になります。これにより、地理的に分散した拠点のセキュリティ管理も効率化できるでしょう。

トラブル対応の簡素化

UTMを導入することで、セキュリティ関連のトラブル対応が大幅に簡素化され、ログの一元管理により原因特定が容易になります。

また、ベンダーが一社のみであるため、サポート窓口も一本化され、問題解決までの時間が短縮されます。例えば、セキュリティインシデントが発生した場合でも、一つのダッシュボードから状況を把握し、適切な対応を迅速に実施できます。

トラブル対応ごとのメリットや効果は、以下のとおりです。

| トラブル対応のメリット | 具体的な効果 |

|---|---|

| 障害対応の効率化 | UTM機器が故障した場合、代替機への交換だけで全機能が復旧する |

| 窓口の一本化 | 複数ベンダーへの問い合わせが不要となり、対応が迅速になる |

| 一貫した対応 | 同一ベンダーの一貫したサポートにより復旧手順も標準化される |

| 事業継続性の向上 | 多くのUTMベンダーは緊急時の機器交換サービスを提供している |

表はスライドできます

- UTM typeW

-

多彩なセキュリティ機能を持つ WatchGuard Technologies社のUTM機器が ネットワーク保護の運用管理を一元化

- 仮想UTMソリューション WatchGuard FireboxV

-

社内ネットワークの出入口対策

UTM導入時の注意点とデメリット

UTMにはさまざまなメリットがある一方で、導入を検討する際に認識しておくべきデメリットや注意点も存在します。企業の規模やニーズに合わせた適切な判断が必要です。

セキュリティ機能のカスタマイズ制限

UTMの主なデメリットの一つは、個別のセキュリティ機能に対する詳細なカスタマイズが難しい点です。特定の脅威に対して高度に特化した対策が必要な場合、UTMの標準機能では対応できないケースが見られます。

例えば、特定の業界や業務に特化したセキュリティ要件がある場合、UTMの標準機能では十分な保護が提供できない可能性があります。また、他ベンダーの特定機能と組み合わせて使用したい場合も、UTMの枠組みでは実現が難しい場合もあるでしょう。

高度なセキュリティ専門家がいる大企業では、UTMよりも個別の専門ツールを組み合わせたセキュリティ対策の方が適しているケースも想定されます。特にセキュリティレベルを細かく調整したい場合には、UTMの制約を認識しておくことが重要です。

パフォーマンスとネットワーク依存性の課題

UTMは複数のセキュリティ機能を同時に実行するため、処理負荷が高くなりがちであり、特にトラフィック量が多い大規模ネットワークでは性能低下の懸念があります。

UTMの潜在的な課題とリスク低減策の例は、以下のとおりです。

| UTMの潜在的な課題 | リスク低減策 |

|---|---|

| 単一障害点となるリスク | 冗長構成の採用や高可用性設計の実装 |

| 処理能力のボトルネック | 適切なサイジングと将来の拡張性を考慮した製品選定 |

| 機能停止時の影響 | バイパスモードを持つUTM製品の選定 |

| 特定機能の制限 | 重要な機能については専用アプライアンスの併用検討 |

表はスライドできます

また、UTMはルーター直下に設置されることが多いため、UTM機器の故障がネットワーク全体に影響を与えるリスクも考えられます。UTM自体が単一障害点(Single Point of Failure)となり、故障した場合にインターネット接続が遮断される可能性があります。

このリスクを軽減するためには、冗長構成の採用や、バイパスモードを持つUTM製品の選定が重要です。ただし、これらの対策は追加コストを伴うことが多く、導入前の検討事項として認識しておく必要があります。

導入形態ごとによる異なる注意点

前述のように、UTMにはアプライアンス型とクラウド型の主に2つの導入形態があります。

アプライアンス型の導入形態は、各拠点の社内外ネットワークに物理的な機器を設置します。自社で管理するため、外部に依存することなくセキュリティ対策を行える点がメリットです。一方のクラウド型は、セキュリティベンダーが運用するクラウド上のUTMを利用するため、導入が比較的スムーズです。

どちらにもメリットはありますが、以下のように異なる注意点も存在します。

| アプライアンス型 | クラウド型 | |

|---|---|---|

| 注意点 |

|

|

表はスライドできます

両者の注意点を把握した上で、自社に適した形態を選ぶことが重要です。

UTMの導入がおすすめの企業

ここでは、UTMの導入・運用が推奨される企業について解説します。

IT担当者のリソースが限られる中小企業

UTMでは複数のセキュリティ機能を一元管理できるため、IT担当者のリソースが限られる中小企業におすすめです。特に以下のようなケースで利用すると、業務効率化とセキュリティ強化を同時に実現できるでしょう。

<UTMの導入が推奨される中小企業の例>

- 従業員50名に対し、専任のIT担当者が1名しかいない製造業

- 複数の小規模支店がある金融サービス業

- 個人情報を取り扱うことが多いコールセンター

- 大企業と取引のある物流業

ただし、UTMの導入や適切な設定、日々の運用には専門的な知識が求められるため、専任のIT担当者がいない中小企業では十分な効果を発揮できないケースもあります。そこで、マネージドサービスを活用すれば、UTMの設定や運用を専門家に委託でき、効果的なセキュリティ対策が可能になるでしょう。

テレワーク環境のセキュリティを強化したい企業

テレワークを導入している企業や、社外から社内システムへのアクセスが必要でセキュリティを強化したい企業には、UTMの活用がおすすめです。VPNなどの機能と組み合わせることで、安全なリモートアクセス環境を構築できます。

テレワーク環境の構築に活用できる機能の例は、以下のとおりです。

| テレワーク対応機能 | セキュリティ効果 |

|---|---|

| 多要素認証の強制適用 | リモート接続時の認証強化による不正アクセス防止 |

| 接続デバイスセキュリティチェック | 脆弱性のあるデバイスからの接続制限 |

| アクセスリソース制限 | 必要最小限のリソースアクセス権限付与によるリスク低減 |

| 通信の暗号化 | VPN機能による安全な通信経路確保 |

表はスライドできます

また、教育機関では、オンライン授業の増加に伴い、UTMを導入して生徒や教職員のリモートアクセスを安全に管理しています。Webフィルタリング機能により不適切なコンテンツへのアクセスを制限しつつ、教育に必要なリソースへのアクセスを確保するといった柔軟な対応が可能になっています。

エンドポイントセキュリティを既に導入している企業

UTMとエンドポイントセキュリティを組み合わせることで、ネットワークから端末までを保護でき企業のセキュリティ対策を強化できます。エンドポイントセキュリティとは、パソコンやスマートフォン、サーバーなどネットワークに接続される端末・機器を守るためのセキュリティ対策です。

既にEDRなどのエンドポイントセキュリティ対策を導入している場合、UTMも併用することでセキュリティレベルの向上につながると期待できます。

例えば、患者の個人情報や診察データを多く扱う医療機関では、UTMとEDRを連携させることで、ネットワーク・デバイスレベルの両方でセキュリティを強化できます。マルウェアの検出情報をUTMとEDRで共有することで、感染拡大を迅速に防止する体制を構築することが可能です。

また、顧客データや決済情報を扱う小売業でも、POS端末やモバイルデバイスなど多様なエンドポイントを使用する環境で、UTMのネットワークセグメンテーション機能とエンドポイントセキュリティの組み合わせにより、多層防御を実現できます。

セキュリティ製品の導入・運用コストを抑えたい企業

UTMの導入は、セキュリティ製品の導入・運用にかかるコストを抑えたい企業にも適しています。UTMには複数の機能が搭載されているため、個別に製品を導入する必要はありません。

また、複数のセキュリティ機能を一元管理でき、社内での運用負担も低減すると考えられます。さらに、トラブル発生時に問い合わせ先の窓口が一本になるため、迅速な対応が可能になるでしょう。

UTM製品の導入ポイント

UTMを導入する際には、自社の環境やニーズに合った製品を選定し、適切に導入・設定することが重要です。ここでは効果的なUTM導入のポイントを解説します。

対応ユーザー数・トラフィック量を確認する

UTM製品を選定する際には、同時に接続するユーザー数や処理するトラフィック量を考慮することがポイントです。これはUTMの処理能力に直結し、十分な性能を確保できなければ機能低下につながる可能性があります。

また、対応ユーザー数やトラフィック量に応じてライセンス費用が変わる場合もあるため、あらかじめ確認しておきましょう。

将来的に事業拡大などで処理量が増加することを見込んだ上で、UTM製品を検討することも大切です。

サポート体制の充実度を確認する

UTM製品の導入時には、セキュリティベンダーが運用や障害発生時の対応といったサポートを提供しているかについてもチェックしましょう。特にIT担当者のリソースが限られる中小企業では、セキュリティベンダーによるサポート体制の充実度が企業のセキュリティレベルを左右する可能性があります。

セキュリティベンダーが実施する窓口の種類(メール、電話、チャットなど)、対応時間、障害発生時の対応フロー、製品アップデートに伴うフォロー体制や頻度なども確認が大切です。

EDRとの併用を検討する

UTMを導入する際には、EDRと合わせて運用することで、より強固なセキュリティ基盤を構築できると考えられます。

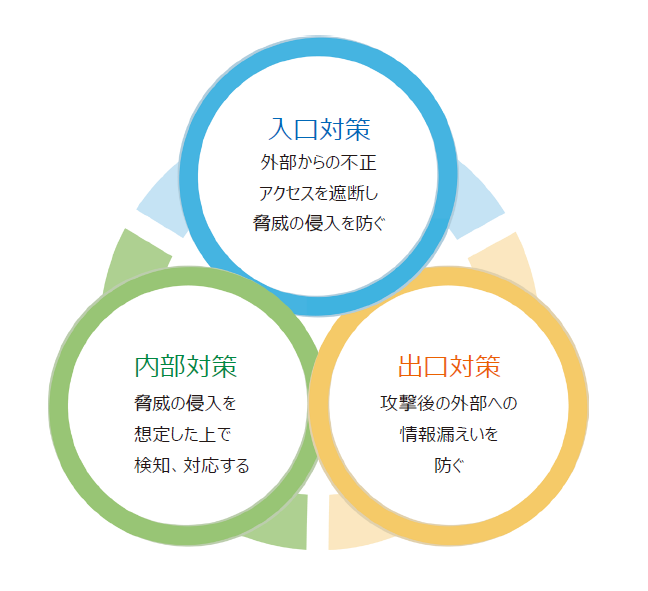

セキュリティ対策は、入口・内部・出口の3つの観点を考慮して構成することがポイントです。このうち、UTMは入口・出口対策の2つを守る役割があり、EDRは端末での不審な挙動を検知・対応するなどの内部対策を担います。

入口・内部・出口対策の概要と対応するセキュリティ対策の例は、以下のとおりです。

| 対策の種類 | 概要 | セキュリティ対 |

|---|---|---|

| 入口対策 |

|

|

| 内部対策 |

|

|

| 出口対策 |

|

|

表はスライドできます

UTMとEDRを組み合わせることで、未知の脅威や標的型攻撃などにも対応できるでしょう。

自社にとって適切なセキュリティ製品を選択して導入し、運用、管理までを行うのが難しい場合、信頼できるセキュリティベンダーに相談するのも一つの方法です。その際には、依頼を検討しているセキュリティベンダーが、入口・内部・出口対策を広くカバーしているかどうかをチェックしましょう。

- UTM typeW

-

多様なセキュリティ機能搭載のUTM機器の導入支援から設置、保守、監視、レポートまでワンストップで提供

NURO BizのUTM・EDR製品で中小企業のセキュリティ基盤を強化

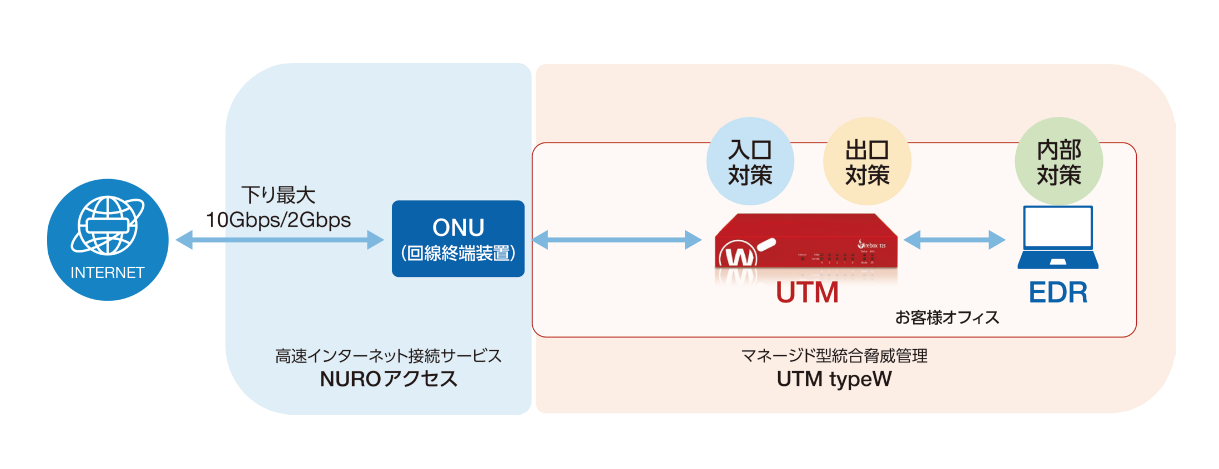

ソニービズネットワークス株式会社の「NURO Biz(ニューロ・ビズ)」は、高速インターネット接続サービス「NUROアクセス」を中心に、ネットワークやセキュリティなど企業の業務遂行に必要なインフラをワンストップで導入できる法人向けブランドです。

UTM関連のソリューションとして、「UTM typeW」と「仮想UTMソリューション WatchGuard FireboxV」、さらにエンドポイントを保護する「WatchGuard Endpoint Security」も展開しています。

それぞれの特長については、以下の表をご覧ください。

| セキュリティサービス | 特長 |

|---|---|

| UTM typeW |

|

| 仮想UTMソリューション WatchGuard FireboxV |

|

| WatchGuard Endpoint Security |

|

表はスライドできます

例えば、「UTM typeW」なら、入口・内部・出口対策にわたり強固なセキュリティを実現し、コスト削減・運用負荷の軽減を可能にします。クラウド環境で運用したい場合には「仮想UTMソリューション WatchGuard FireboxV」を選択することで、物理機器の管理が不要で柔軟なスケーリングが可能です。

さらに「NUROアクセス」も導入すれば、高速インターネット環境と高度なセキュリティ環境を同時に構築できます。

各ソリューションについて詳しくは、以下のリンクをぜひチェックしてみてください。

- UTM typeW

-

多様なセキュリティ機能搭載のUTM機器の導入支援から設置、保守、監視、レポートまでワンストップで提供

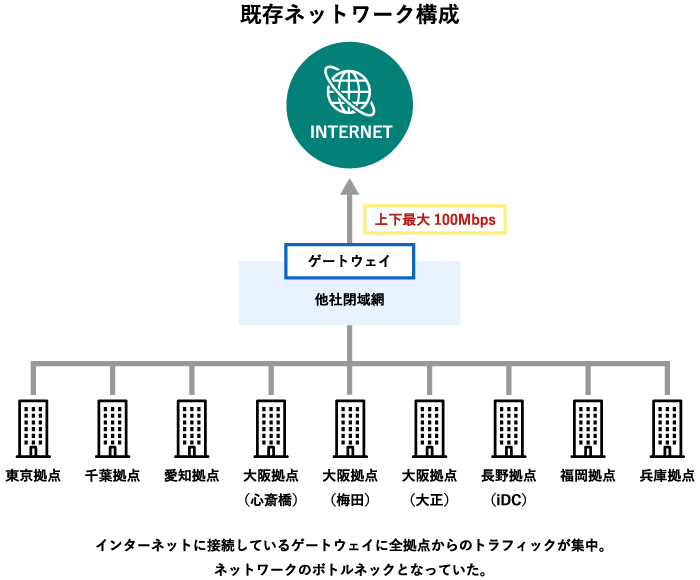

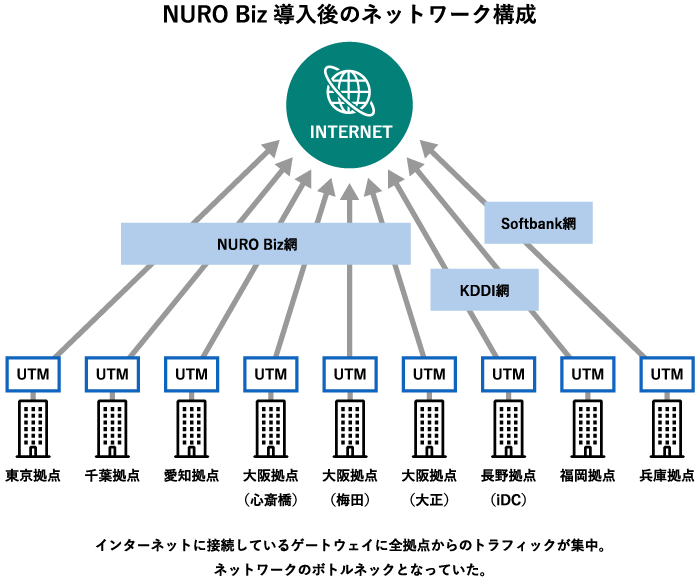

【導入事例】コストを大幅に圧縮し帯域不足を解消|エイトレント株式会社様

オフィス・イベント関連用品などのレンタルサービスを手掛けるエイトレント株式会社様では、他社のIP-VPNサービスを利用する中、Windows Updateやバックアップが重なると帯域が不足するという課題を抱えていました。アクセスが集中することで通信速度が遅くなり、業務に支障をきたす状況だったといいます。

そこで同社は「NUROアクセス 2G スタンダード」と「NUROセキュリティ UTM typeW」を導入。インターネットVPNを活用することで、各拠点から直接インターネットに接続できるようになりました。

帯域については、従来の最大100Mbpsから最大1Gbpsへと大幅に拡張。さらに、UTMの機能により、Windows Update用の通信を特定のポートに割り当てることで、滞りなく業務に集中できる通信環境が実現しました。さらに、コストも従来比で約2/3まで抑えられ、費用対効果の高い環境を実現できた事例です。

- 事例詳細:エイトレント株式会社様

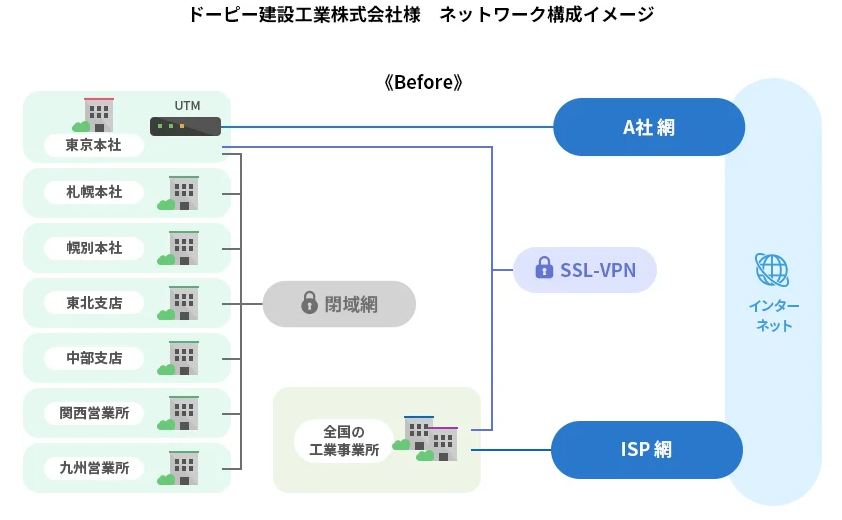

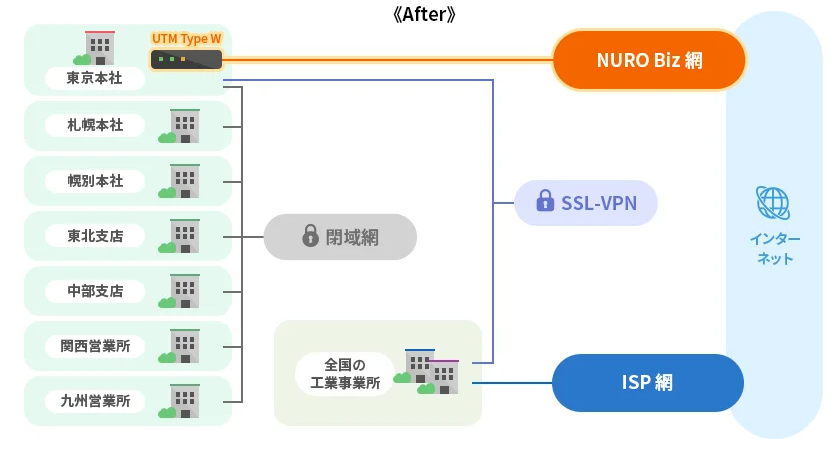

【導入事例】建設業のDX推進とセキュリティ強化を両立|ドーピー建設工業株式会社様

ドーピー建設工業株式会社様は、全国の事業拠点をインターネットVPNで接続し、東京本社のUTMを経由してインターネットにアクセスする構成を採用していました。しかし、遠隔からのアクセスやクラウドサービスの利用増加に伴い、帯域やUTMの処理能力が不足するという課題を抱えていました。さらに、情報システム部は少人数体制のため、障害対応時に多大な時間を要していたといいます。

そこで東京本社の移転を機に、ネットワーク課題解消に向けて、NURO Bizの「NUROアクセス 2G」と「UTM typeW」を導入。従来よりもランニングコストを削減しながら、下り最大2Gbps/上り最大1Gbpsの広帯域により通信環境の安定性が実現しています。さらに、回線とUTMをNURO Bizに集約することで、障害対応の負担軽減につながりました。

- 事例詳細:ドーピー建設工業株式会社様

UTMに関するよくある質問

ここでは、UTMに関するよくある質問と回答をご紹介します。

UTMの月額費用はいくらですか?

UTMの月額費用は、製品やプランによって異なります。ここでは、NURO Bizの「UTM type W」の基本サービスにおける初期費用と月額料金をご紹介します。導入を検討する際の参考にしてみてください。

| 機器名 | プラン | 初期費用(税抜) | 月額料金(税抜) |

|---|---|---|---|

| Firebox T45 | ベーシック | 33,100 円 | 23,000 円 |

| プレミアム | 29,100 円 | ||

| Firebox T85 | ベーシック | 47,300 円 | 39,200 円 |

| プレミアム | 49,400 円 | ||

| Firebox M290 | ベーシック | 47,300 円 | 42,900 円 |

| プレミアム | 64,300 円 | ||

| Firebox M390 | ベーシック | 66,200 円 | 52,300 円 |

| プレミアム | 78,400 円 | ||

| Firebox M590 | ベーシック | 66,200 円 | 104,000 円 |

| プレミアム | 156,000 円 | ||

| Firebox M690 | ベーシック | 105,000 円 | 177,600 円 |

| プレミアム | 266,400 円 |

- ※最低利用期間はサービス開始月から13カ月目の末日までです。最低利用期間内のご解約の場合、残月数分の月額利用料金を一括でご請求します。

- ※導入の基本対応時間は9:00~18:00です。時間外作業の場合は、別途費用をご請求する場合があります。

- ※導入対応エリアでの費用です。導入対応外エリアに導入する場合は、基本サービスの初期費用に加え導入費用オプション¥50,000(税抜)をご請求します。

【導入対応エリア】東京都/神奈川県/千葉県/埼玉県/茨城県/栃木県/群馬県/大阪府/兵庫県/京都府/滋賀県/奈良県

UTM製品はもう古いですか?

次々とセキュリティ製品が登場する中、「UTM製品はもう古いのではないだろうか」と疑問に思う方もいるかもしれません。しかし、UTM製品は古いというわけではなく、現在もさまざまな企業で活用されています。

その理由として、UTM製品を導入すると多層防御が可能になり、外部からのさまざまな脅威に1台で対応できる点が挙げられます。また、内部から悪意のあるサイトへのアクセスや不正な通信も遮断できるため、内部対策としても有効です。

既に複数のセキュリティ製品を運用している企業にとっては重複する機能もあるかもしれませんが、1台で複数の機能を搭載し、運用の効率化にもつながるUTM製品は、これからも企業にとって有効な選択肢となり得るでしょう。

- UTM typeW

-

多彩なセキュリティ機能を持つ WatchGuard Technologies社のUTM機器が ネットワーク保護の運用管理を一元化

- 仮想UTMソリューション WatchGuard FireboxV

-

社内ネットワークの出入口対策

- 仮想UTMソリューション WatchGuard Firebox Cloud

-

AWS環境のネットワーク出入口対策

まとめ

UTM(Unified Threat Management)は、複数のセキュリティ機能を一つのプラットフォームに統合した効率的なセキュリティソリューションです。ファイアウォール、IDS/IPS、アンチウイルス、Webフィルタリングなどの機能を一元管理できるため、企業のセキュリティレベルを効率的に高める手段として広く活用されています。

ただし、UTMの導入・設定・運用には専門的な知識が求められるため、専任のIT担当者がいない企業では十分な効果を発揮できない可能性があります。

そこで、「マネージドサービス」を活用することで、UTMの導入・運用に関する負担を軽減することが可能です。 設定や監視、脅威への対応を専門のプロフェッショナルが代行することで、専任のIT担当者がいない企業や、セキュリティ知識を持つスタッフが限られている企業でも、UTMのメリットを最大限に活用できます。

NURO Bizでは、高速インターネット接続サービス「NUROアクセス」と合わせて、UTMやEDRをはじめとするセキュリティソリューションを提供しています。インターネット回線や各種セキュリティ製品の導入や設置、運用、管理までを一気通貫でサポートしているのが特長です。詳しくは、下記の関連製品をご確認ください。

お役立ち資料をダウンロード

「いまさら聞けない「インターネット」と「セキュリティ」の関係 中⼩企業にお勧めのセキュリティ対策UTM+EDR」のダウンロードをご希望のお客様は、

以下必要事項をご入力ください。