独自検出ロジック(特許技術)

yaraiでは、アンチウイルス製品のようなパターンファイルや単一的なアプローチのヒューリスティック技術に依存しない、プログレッシブ・ヒューリスティック技術を用いた防御機構を備えています。

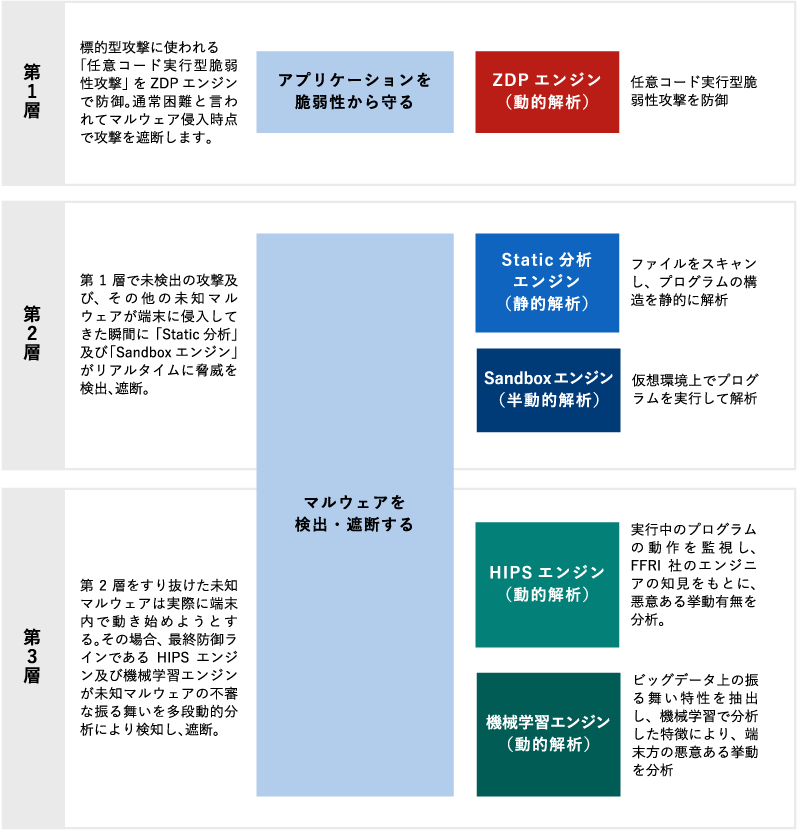

プログレッシブ・ヒューリスティック技術は、攻撃者の思考を先回りした先進的な検知ロジックを搭載する5つのエンジンで、検査対象のプログラムを多角的なアプローチで分析し、既知・未知に関わらず、マルウェアや脆弱性攻撃を高精度で検知・防御します。

5つのエンジンによるエンドポイントでの多層防御

ZDPエンジン

メールやWebページ閲覧時の攻撃など、既知・未知の脆弱性を狙ったウイルス攻撃を防御。 また独自の「API-NX」技術(特許第4572259号)で、任意コード実行型脆弱性の攻撃を防御します。

Static分析エンジン

プログラムを動作させることなくファイルの構造を分析。 未知のマルウェアを「PE構造分析」「リンカー分析」「パッカー分析」「想定オペレーション分析」など多数の分析手法「N-Static分析」で検知します。

Sandboxエンジン

仮想CPU、仮想メモリ、仮想Windowsサブシステムなどで構成される仮想環境上でプログラムを実行し、実際の挙動を確認することで攻撃を検知します。

HIPSエンジン

実行中プログラムの動作を監視し、他プログラムへの侵入、異常なネットワークアクセス、キーロガーやバックドア的な動作などの挙動を、独自の「DHIPSロジック」 で検知。不正な挙動を遮断します。

機械学習エンジン

FFRI社が収集したマルウェアに関するビッグデータを元に実行中のプログラムを監視。 ビッグデータ上の振る舞い特性を抽出し、機械学習で分析した特徴により端末上の悪意ある挙動を検知し、不正プログラムを遮断します。

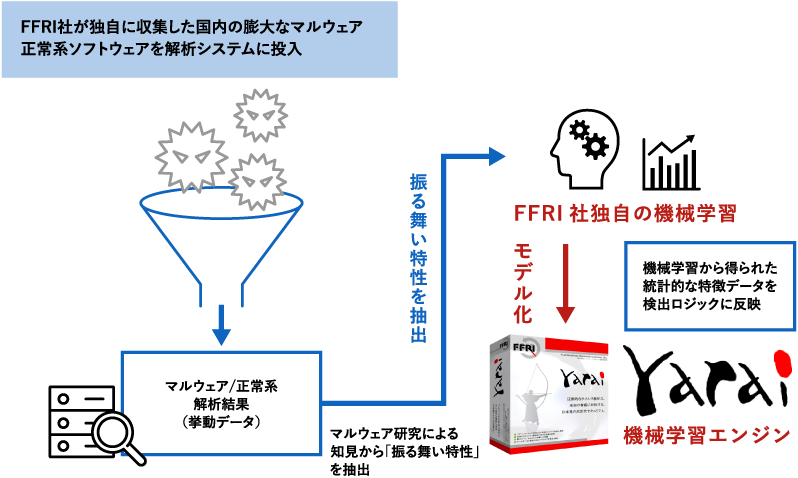

ビッグデータを利用した検出ロジック

ハッカー・アンダーグラウンドで流通している攻撃ツールの普及により、高度なスキルを持たない悪意の第三者によっていまや1日に数万もの新しいマルウェアが作りだされており、ウイルス対策ベンダーによる解析とパターンファイルの配信が追い付いていません。 「yarai」の機械学習エンジンは、FFRI社が独自に収集している膨大なマルウェアや正常系ソフトウェアの挙動データを機械学習によって分析し、導き出したマルウェア検出ロジックを搭載しています。一般的に、マルウェアの分析には時間がかかるため、質的にも量的にも限界がありましたが、機械学習により分析スピードが劇的に向上したため、網羅的な分析が可能となりました。これによって今まで人間が見い出すことができなかった検出ロジックを発見でき、未知の脅威から情報資産を守ります。

主な防御実績

表はスライドできます

| 時期 | マルウェア名称 |

|---|---|

| 2016年6月 | 不正送金マルウェア「Gozi」 |

| 2016年4月 | ランサムウェア「PETYA」 |

| 2016年2月 | ランサムウェア「Locky」 |

| 2016年2月 | 不正送金マルウェア「URLZone」 |

| 2015年6月 | 日本年金機構を狙うマルウェア「Emdivi」 |

※最新の防御実績はこちら(http://www.ffri.jp/products/yarai/defense_achievements.htm)からご確認いただけます。